Canal de atașare în protocoalele tls. Tipuri de certificate de criptare SSL. Mod ieftin de a obține certificatul de securitate TLS

Se pare că ați întâmpinat o problemă, dacă există o iertare pentru accesul la site-ul original, în cazul căreia browser-ul afișează un mesaj, căruia este rezonabil să-i explic. Motivele acestei metode de rezolvare a problemei sunt induse de acest articol.

SSL TLS

Protocolul SSL TLS

Koristuvachs ale organizațiilor bugetare, și nu numai bugetare, activitatea oricăreia dintre ele este legată de finanțe, în cooperare cu organizații financiare, de exemplu, Ministerul Finanțelor, Trezoreria, apoi, toate operațiunile lor sunt efectuate exclusiv în spatele protocol SSL criptat. De dragul mirosului tău robotic, browserul Internet Explorer a fost învins. Ai niște vipade, Mozilla Firefox.

Pentru browserele care câștigă o colecție de certificate de sistem, certificatul este adăugat automat. Tse înseamnă că certificatul este semnat și este important ca acest certificat să fie valabil și să nu amenințe securitatea. După alegerea lui „Pitati” pentru a confirma valabilitatea certificatelor, coristuvachev-ului i se va cere să selecteze data, ca și cum va fi învingător în momentul legăturii criptate. Puteți alege să finalizați întotdeauna conexiunea criptată la site-uri cu certificate neverificate.

Dії pentru soft până la punctul de canale

Indiferent dacă certificatul este valabil sau invalid: înseamnă că termenul certificatului s-a încheiat sau că semnătura este incorectă. În acest caz, se recomandă să lăsați linkul către bloc pentru opțiunea suplimentară de certificat selectată. Acest divizat este o echipă unică, care este responsabilă pentru transmiterea informațiilor.

Scuzați SSL

Principalul respect în timpul acestor operațiuni și roboților în ansamblu este acordat sistemului de protecție: certificate, semnături electronice. Pentru roboți, este instalat software-ul CryptoPro din versiunea curentă. Care este costul probleme cu protocoalele SSL și TLS, ca scuze SSL Vinyl, cea mai importantă zi de suport pentru acest protocol.

Autoritatea de certificare SSL fără costuri

Să aruncăm o privire la un pic de istorie. Apelurile de service urmează procesele standard de configurare a apelurilor. Clientul verifică dacă acest certificat este valabil sau nu. Acesta este un punct important, deoarece certificatul de autentificare a companiei de server web este legal. După reverificarea certificatului de client, acesta generează o cheie doar pentru sesiunea de streaming, care va fi folosită pentru a cripta conexiunea cu serverul web. Clientul criptează cheia de sesiune cu ajutorul cheii deschise a serverului web, care a fost trimisă cu ajutorul certificatului digital.

Scuzați TLS

Scuzați TLSîn situații bogate, puteți spune în ziua respectivă să urmați protocolul. Ale... ma intreb ce poti robi.

Suport pentru protocoale SSL și TLS

De asemenea, timp de o oră când Microsoft Internet Explorer, pentru a vedea un site web protejat de protocolul SSL, este afișat în rândul antetului Modificarea, protocoalele ssl și tls sunt activate. Nasampered, necesar activați suportul pentru protocolul TLS 1.0în Internet Explorer.

Utilizarea unei chei de sesiune de server web garantează că serverul poate decripta datele. În această etapă, se creează o sesiune sigură, iar părțile ofensive pot comunica printr-un canal de încredere. Acest proces permite obiectelor să conducă un dialog în mod natural. Diferența este că traficul este criptat. De asemenea, sunt incluși pașii de reverificare pentru reverificarea integrității mesajului. Acestea ofensează părțile faptul că informațiile nu vor fi modificate la ora tranzitului.

Primul lucru de făcut este să lași atacatorul să dea clientului un certificat prost. Koristuvachі vinovat de atenuarea acestui atac, otrimavshi înaintea notificării fragmentare despre problemă la certificat. Restul este similar cu certificatul original, dar nu este semnat de organismul de certificare al certificatului revizuit. Despre tse să vorbim de milioane și milioane de schimburi sigure, care par să fie ziua.

Știri despre computer, uitați-vă în jur, soluția pentru probleme de calculator, jocuri pe computer, drivere și atașamente și alte programe de calculator." title="(!LANG:(!LANG:programe, drivere, probleme de calculator)'ютером, іграми" target="_blank">!}!}

Dacă vizualizați un site web care rulează Internet Information Services 4.0 sau, altfel, ajustarea Internet Explorer pentru a accepta TLS 1.0 vă va proteja confidențialitatea. Evident, pentru minte, care este serverul web la distanță, pe care încerci să-l câștigi, care acceptă acest protocol.

Configurarea autentificării și criptării serverului egale

Versiunea minimă necesară este tse. . Dacă aveți provizii, în caz contrar veți avea nevoie de informații suplimentare. Această documentație a fost arhivată și nu este acceptată. Puteți ajuta la securizarea unei sesiuni de servicii desktop la distanță modificând protocolul de securitate la nivel de transport. Trei egale sunt disponibile pentru fundaș.

De dragul înțelegerii, conexiunea cu participarea serviciilor de la mesele de lucru la distanță este criptată pe cont propriu mare egal Securitate. Cu toate acestea, versiunile mai vechi de criptare client a serviciilor desktop la distanță nu acceptă un nivel atât de ridicat de criptare. În ceea ce privește versiunile mai vechi ale clientului de criptare, nivelul de criptare poate fi ajustat astfel încât datele să fie trimise la nivelul original de criptare, care acceptă clientul.

Pentru ce este în meniu Serviciu alege o echipa Privind dominator.

În depozit Dodatkovoîn retail Bezpeka, răzgândește-te, care sunt următorii pași aleși:

Wickery SSL 2.0

Avertizor SSL 3.0

TLS 1.0 wiki

apasa butonul Zastosuvati , și apoi Bine . Reîncărcați browserul .

Pentru a configura parametrii de autentificare și criptarea serverului pentru a se conecta la serverele de sesiune de pe desktop-uri la distanță, urmați procedura de mai jos. Apartenența la grupul local de administratori sau echivalentul її pe sesiunea configurată de server gazdă în desktopul de la distanță є beneficiu minim pentru a finaliza procedura.

Pentru a configura parametrii de autentificare și criptarea serverului pentru a se conecta la serverul terminal. Pe serverul gazdă de sesiune de masă de lucru la distanță, deschideți configurația nodului de sesiune de masă de lucru la distanță. Pentru a intra în configurația nodului de sesiune în mesele de lucru la distanță, apăsați butonul „Start”, selectați elementul „Administrare”, „Servicii de masă de lucru la distanță” și „Configurați nodul de sesiune în mesele de lucru la distanță”. În zona „Z'ednannya”, faceți clic dreapta pe mouse pentru a vă conecta și selectați „Putere”. În fereastra de dialog „Conexiune la alimentare” din fila „Zagalni”, selectați parametrii de autentificare și criptare ai serverului, care vă vor suporta middleware, vicorist și egalitățile de securitate și securitate, care sunt acceptate de computerele client. Vymoga vikoristovuvaty vіdpovіdny rіvіn bezpeka vіddalenіh podklyuchen. Vymagati koristuvach autentificare cu autentificare pe linia de frontieră pentru conexiuni la distanță. Setați nivelul de criptare a clientului. . Protocoale de comunicare - set de reguli prin care două computere pot înțelege unul.

Dacă TLS 1.0 este activat, încercați din nou site-ul.

Politica de securitate sistematică

Ca, ca înainte, vina scutiri de la SSL și TLSÎncă nu puteți câștiga SSL, dar serverul web încă nu acceptă TLS 1.0. A cărui minte este necesară activați politica de sistem, care va necesita algoritmi de însumare FIPS.

Intrare

Criptarea și decriptarea datelor se realizează cu ajutorul unei perechi de chei, a unei chei rigide și a unei alte chei private. Verificați, de asemenea, autenticitatea paginilor web, după cum vedeți certificatele. Totuși, putem spune browserului să ignore faptul că certificatul nu este valabil și continuă să se miște, dar în acest fel este posibil ca certificatul dintre client și server să fie compromis.

Redirecționați datele prin computerul nostru pentru a instrui clientul să accepte și să valideze certificatul, pe care trebuie să îl facem, pentru transferul efectiv al datelor transferate. Primul atac este singurul, care poate fi spart în atacul atacurilor IT, dar alte cioburi vor ajuta ceremonie voluntară numerele.

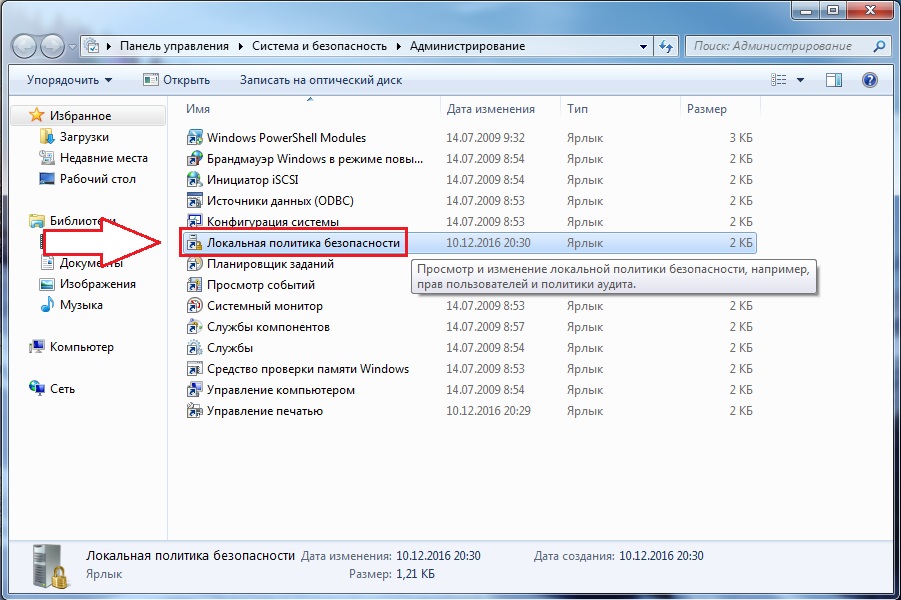

Sob tse robiti, Panouri Alege Administrare, apoi faceți dublu clic pe pictogramă Politica locală de securitate.

În setările locale de securitate, porniți vuzolul Politici locale, apoi apăsați butonul Parametrii de siguranță.

Alineatul 2 din cerințele listei de certificate de încredere în clienți. Deoarece vom fi victorioși pentru un certificat de proprietate care nu se află în lista noastră, va trebui să îi spunem clientului să ignore faptul că certificatul este învingător, sau cu un certificat necunoscut, sau să adauge certificatul la lista de trusturi. La momentul browserului, va exista o întârziere, pentru care putem continua să revizuim, indiferent de siguranța modificării. Nu va mai fi timp ca programul să fie înaintea noastră, așa că va trebui să adăugăm un certificat la această listă, să-l punem la telefon.

Știri despre computer, uitați-vă în jur, soluția pentru probleme de calculator, jocuri pe computer, drivere și atașamente și alte programe de calculator." title="(!LANG:(!LANG:programe, drivere, probleme de calculator)'ютером, іграми" target="_blank">Компьютерная помощь, драйверы, программы, игры!}!}

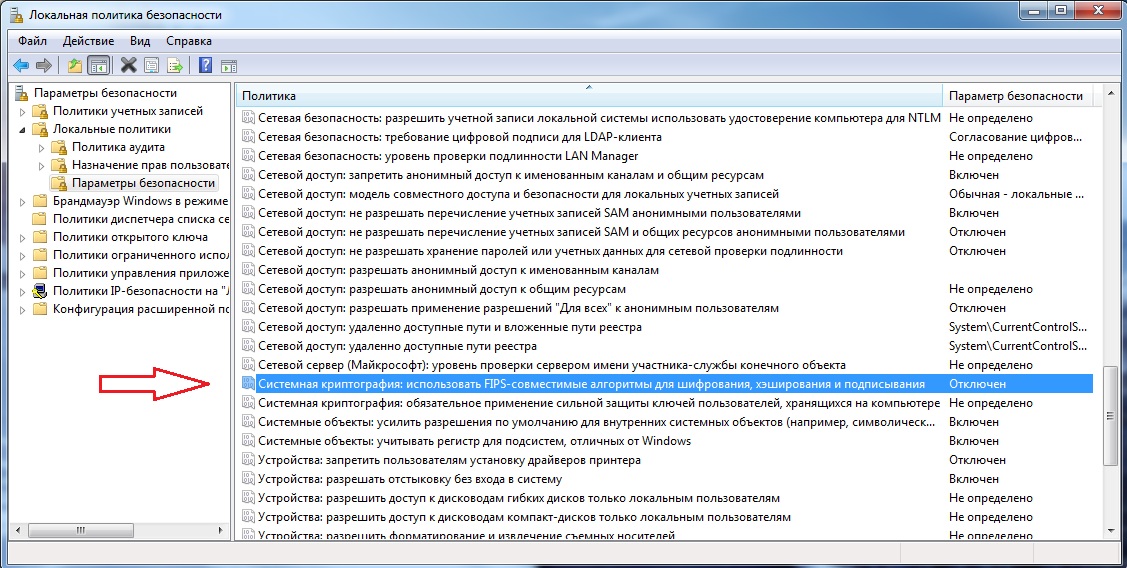

Vіdpovіdno la politică în partea dreaptă a ferestrei, faceți dublu clic Criptografia sistemică: piratarea algoritmilor de rezumat FIPS pentru criptare, hashing și semnare, apoi apăsați butonul Vimkneno .

Pentru punctul 3, folosim un server proxy, care ne va permite să analizăm datele pe măsură ce acestea trec prin el. Să adăugăm o gazdă, pe care doriți să o vedeți apăsând butonul „Adăugați”. Apăsând „Afișează parametri extinși”, sunt afișați parametrii serverului proxy. Când selectați opțiunea „Manual”, este afișat un râu. În acest fel, programele de pe telefonul tău nu vor schimba neapărat setările, introduse aici. Obțineți serverul proxy de la comutatorul proxy și rulați programul așa cum doriți să-l controlați.

Este posibil să vedeți o casetă de dialog care apare pe computer: Faceți clic pe Permite pentru a permite telefonului să configureze un server proxy. În ce moment a început să apară Charles. Duhoarea va arăta că excesul danezilor nu a mers departe. Totuși, cea care a făcut scandal, fiind un sistem de operare minunat, întrucât știa că nu este atât de bun pentru certificatul lui Charles, a fost condusă înainte.

Respect! Schimbările în ceremonialitate vin după faptul că politica locală de securitate este re-susținută. Tobto observa їїі reporniți browserul .

CryptoPro TLS SSL

Onoviti CryptoPro

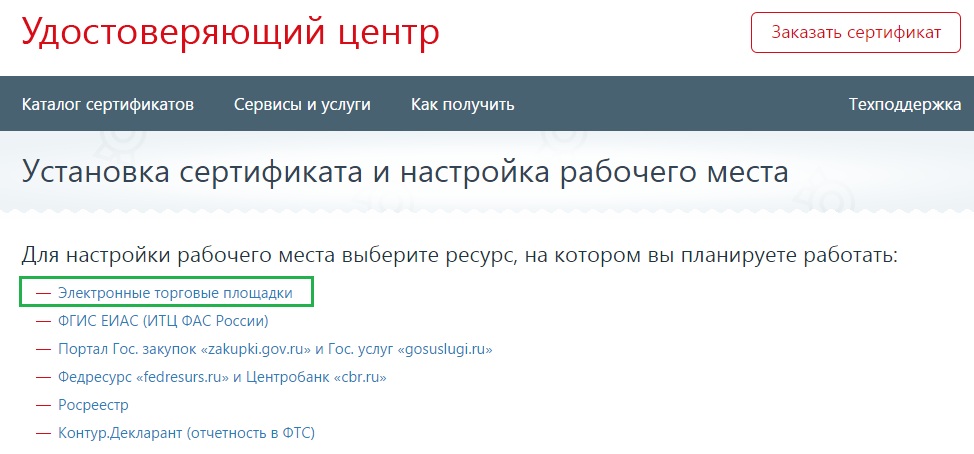

Dali, ca una dintre opțiunile de rezolvare a problemei, este actualizarea CryptoPro, precum și configurarea resursei. În acest caz, există un robot pentru plăți electronice. De aceea, să mergem la centrul de ajutor pentru ajustarea automată a resursei. Ca resursă, alegeți Comerț electronic maydanchiki.

Trebuie remarcat faptul că programele, ca și înainte, sunt semnate cu metoda de monitorizare victorioasă, este posibil să se revizuiască, în mod independent, certificatul, care urmează să fie semnat pentru conexiune. Evident, cu puțină inginerie socială, se poate construi cu ușurință munca, dar cu ajutorul ingineriei sociale, se poate construi mai bogat cu mai puțin susilli.

Ce poți face pentru a te proteja ca un mare koristuvach? În primul rând, nu instalați certificate pe telefon și browser, deoarece nu aveți încredere 100% în portofel. Tse povіdomlennya іnоdі z'yavlyaєtsya pe site-uri naštovannyh urât, yakі vikoristovuyut proprietarny sau certificat, scho s-a încheiat, dar nu vinovat z'yavlyatisya pe site-urile grozave. Dacă citiți notificările de pe un site important, inversați că data computerului dvs. este setată corect, iar dacă nu conectați conexiunea la Internet, se va rezolva problema!

După lansarea ajustării automate a spațiului de lucru, doar câteva verifica finalizarea procedurii, dupa ce revantagizați browserul. De asemenea, este necesar să introduceți sau să alegeți adresa resursei - alegeți ceea ce aveți nevoie. Deci, după finalizarea instalării, este posibil, este necesară reproiectarea computerului.

Computerul poate fi jefuit de tot, pentru a evita nesiguranța, dar ignorarea avansului poate duce la consecințe grave. Duhoarea în sine rozpochali zmini, yakі stіyno sponkuli suspіlstvo se mută către întinderea digitală care se întinde pe viitorul 27 rocіv. Noi, se pare, am adoptat această propunere, cioburi din shoroku mi nadalіmo dedaly mai multe date pe computer și pe Internet.

Scopul validării Extendet – EV

Schimbările în natura schimbului de informații creează, evident, noi probleme inginerilor merezhev. Prima dintre aceste probleme se datorează cererii tot mai mari de schimb de informații private și personale. Fără îndoială, mecanismele de securitate necesare au fost gândite și create la fel, dacă problemele securității cibernetice erau importante.

Configurarea SSL TLS

Întinderea plasei

O altă opțiune poate fi activarea NetBIOS peste TCP/IP- Raztashovaniya la legăturile autorităților.

înregistrare DLL

Rulați linia de comandă în numele administratorului și introduceți comanda regsvr32 cpcng. Pentru un sistem de operare pe 64 de biți, trebuie să modificați regsvr32 care se află în syswow64.

Am distribuit minunata carte „High Performance Browser Networking” de Illi Grigorik. Traducere vykonuvavsya în scris termen de hârtie Pentru asta, este mai important, dar nu este mai puțin decât o echipă, care detectează slab TLS și, prin urmare, merită.

Creatorii de protocoale pentru securitatea justiției nu pot garanta securitatea internetului - au nevoie de tot ajutorul nostru. În acest moment, putem accesa diverse servicii, site-uri media, e-mail sau site-uri de social media. Pe baza acestui set standardizat de reguli, textul, conținutul grafic, video, sunetul și alte informații digitale pot fi, de asemenea, transferate online.

Cu toate acestea, un astfel de schimb de informații cu un server extern nu oferă un apel de întoarcere valid pentru evaluarea securității zilei. Pentru asta, persh pentru tot, koristuvach nu poate fi acuzat pentru că a cheltuit pe site-ul web real. Într-un mod diferit, ciclul skin al comunicării de la server este concatenat cu text pur.

Titluri despre TLS

Protocolul TLS (transport layer security) se bazează pe protocolul SSL (Secure Sockets Layer), care a fost dezvoltat de Netscape pentru a promova securitatea comerțului electronic pe Internet. Protocolul SSL este implementat la nivel de aplicație, direct peste TCP (Transmission Control Protocol), ceea ce permite procesarea fără modificare a mai multor protocoale de nivel înalt (de exemplu, protocolul HTTP sau e-mail). Dacă SSL este configurat corect, atunci un afiș terț poate recunoaște doar parametrii criptării (de exemplu, tipul de criptare criptată), precum și frecvența suprascrierii și aproximativ numărul de date, dar nu poate citi și schimba-le.

Mai exact, locul TLS (SSL) în stiva de protocoale de pe Internet este prezentat în diagramă:

Caracteristici și recunoaștere a protocolului TLS

Dacă doriți informațiile care sunt postate în această listă, este mai probabil ca acestea să fie în conflict, altfel este doar un atac de tip phishing, inițiat de rău. Ca o reconciliere a partidului, її arbitrariul nu poate fi garantat fără o înțelegere neglijentă.

Duhoarea împinge Internetul spre web, deoarece este similar cu site-ul web de instalare a altui furnizor de date personale. Cu toate acestea, odată ce ați introdus datele personale, nu vă veți putea conecta la sistem. După câteva reconcilieri cu privire la grațierile lui koristuvach, care își va introduce datele, mergeți mai departe și ajungeți la sistem mai târziu.

Deoarece protocolul SSL a fost standardizat de către Internet Engineering Task Force (IETF), a fost redenumit TLS. Din acest motiv, deși denumirile SSL și TLS sunt interschimbabile, duhoarea este totuși certată, pentru că descriu cealaltă versiune a protocolului într-un skin.

Prima versiune a protocolului a fost lansată și se numea SSL 2.0, dar ulterior a fost schimbată în SSL 3.0 din cauza inconsecvențelor. După cum sa menționat deja, SSL a fost lansat de Netscape, iar în 1999 IETF a anunțat că va standardiza TLS 1.0. Apoi, în aprilie 2006, a fost publicată versiunea TLS 1.1, extinzând capacitățile protocolului la început și transformându-l într-o inconsecvență. Versiunea actuală a protocolului de infecție este TLS 1.2, lansată în septembrie 2008.

După cum am menționat mai devreme, TLS a fost defalcat pentru a funcționa peste TCP, un program care funcționează cu protocoale de datagramă, cum ar fi UDP (User Datagram Protocol), o versiune specială a TLS, care a luat numele DTLS (Datagram Transport Layer Security).

Criptare, autentificare și integritate

Protocolul de atribuire TLS pentru această aplicație este util pentru trei programe care funcționează pe ea și pentru el însuși: criptare, autentificare și integritate. Din punct de vedere tehnic, nu toate trei pot fi vicorate, în practică, pentru siguranță, de regulă, toate trei sunt vicorate:

- Criptare - captarea informațiilor, pe măsură ce acestea sunt transmise de la un computer la altul;

- Autentificare - verificarea dreptului de autor al informațiilor care sunt transmise;

- Tsіlіsnіst - Dezvăluirea înlocuirii informațiilor cu scrisoarea.

Pentru a stabili un canal de date criptografic sigur, nodurile de legătură trebuie să utilizeze metode și chei de criptare. Protocolul TLS definește fără ambiguitate această procedură, vezi raportul sub TLS Handshake. Ar trebui stabilit că TLS câștigă criptografia cu cheia deschisă, deoarece permite nodurilor să instaleze cheia secretă de criptare fără cunoștințe prealabile despre una.

De asemenea, în cadrul procedurii TLS Handshake, este posibilă restaurarea identității unei persoane, a unui client și a unui server. De exemplu, clientul se poate întreba care este serverul, care vă oferă informații despre contul bancar, serverul bancar. În primul rând: serverul companiei poate fi sigur că clientul, care s-a conectat la cel nou, este purtătorul de cuvânt al companiei, și nu o persoană terță (acest mecanism se numește Chain of Trust și va fi analizat într-un alt mod separat). distribuție).

Nareshti, TLS asigură puterea alertei pielii cu codul MAC (Message Authentication Code), un algoritm pentru crearea unei astfel de funcție de hashing criptografic unidirecțional (de fapt, o sumă de control), chei care permit ambilor participanți să comunice. În caz de supraîntindere, se generează o altă valoare MAC, care poate fi generată și acceptată, astfel încât integritatea informațiilor să fie protejată și înlocuită.

În acest fel, toate cele trei mecanisme care stau la baza securității cripto a protocolului TLS sunt revizuite pe scurt.

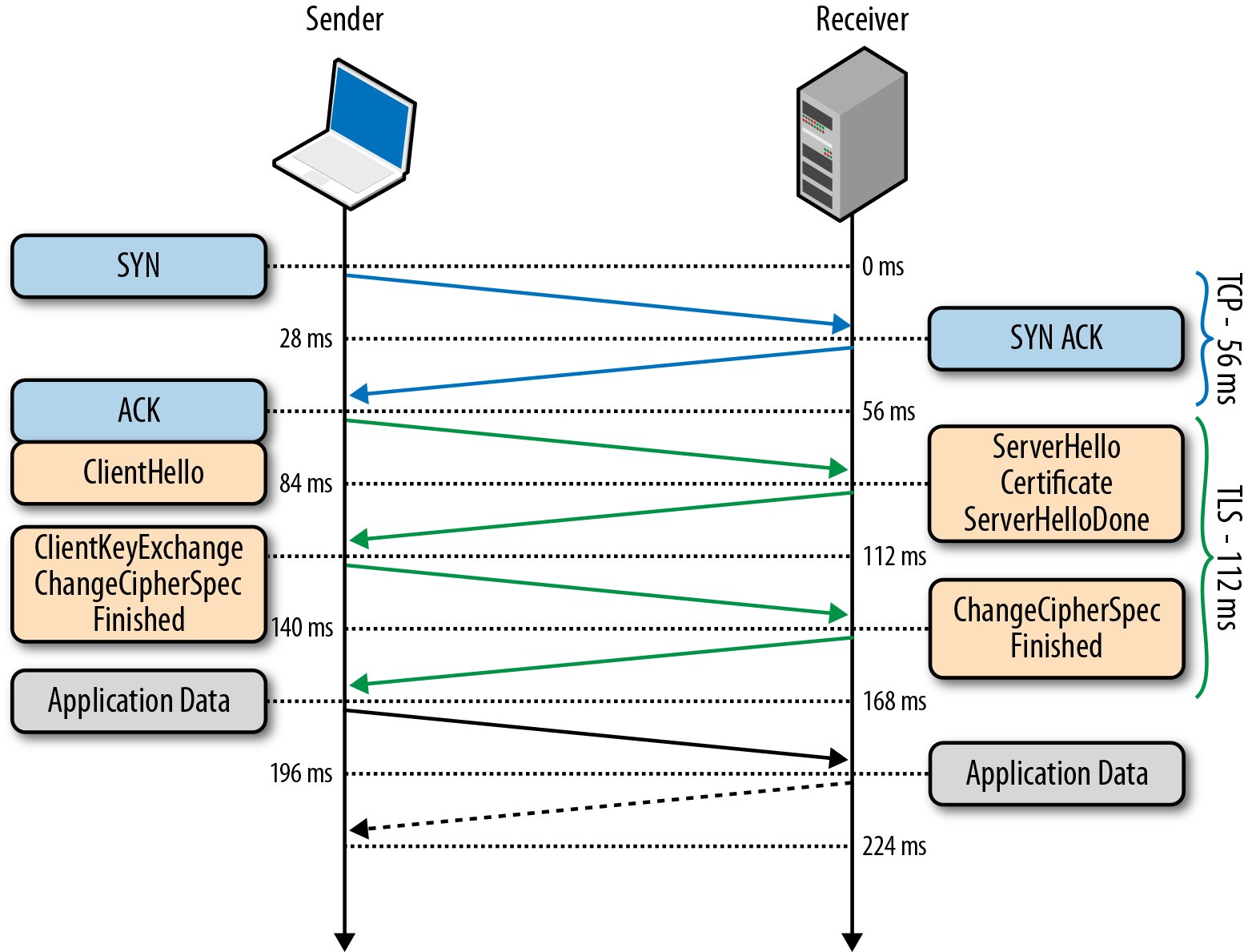

Strângere de mână TSL

Înainte de aceasta, pentru a face schimb de date prin TLS, clientul și serverul sunt responsabili pentru specificarea parametrilor datelor și pentru ei înșiși: versiunea protocolului, metoda de criptare a datelor și, de asemenea, reverificarea certificatului, deoarece este necesar. Schema de pe cob se numește TLS Handshake și este prezentată în imaginea mică:

Să aruncăm o privire la procedura de îngrijire a pielii:

- Oskіlki TLS pratsyuє peste TCP, spochatku între client și server sunt instalate TCP-day.

- După setarea TCP-ului, clientul trimite către server specificația textului vizual (și versiunea protocolului în sine, cum doriți să câștigați, metodele de criptare, care sunt criptate etc).

- Serverul confirmă versiunea protocolului piratat, selectează metoda de criptare din lista dată, își atașează propriul certificat și suprascrie confirmarea clientului (când serverul este instalat, puteți solicita certificatul clientului).

- Versiunea protocolului și metoda de criptare sunt considerate în prezent a fi confirmate, clientul reverifică expedierea certificatului și inițiază fie schimbul de chei RSA, fie Diff-Hellman, pe lângă parametrii instalați.

- Serverul completează mesajul trimis de client, verifică MAC-ul și forțează clientul să încheie (Terminat) notificarea către client într-un format criptat.

- Clientul a descifrat notificarea de la MAC, iar totul este bine, aceasta este respectată de instalare și schimbul de date este inițiat prin addenda.

Era clar că instalarea sistemului TLS este un proces foarte aparent, banal și laborios, standardul TLS are un pic de optimizare. Zocrema, procedura sub numele de „strângere de mână abreviată”, deoarece vă permite să depășiți mai devreme parametrii de resetare (desigur, deoarece clientul și serverul au stabilit conexiunea TLS în trecut). Întreaga procedură este revizuită prin raport la punctul „Inițierea sesiunii”.

Există, de asemenea, o extensie suplimentară a procedurii Handshake, pe care o pot numi TLS False Start. Această extensie permite clientului și serverului să schimbe schimbul de date criptate imediat după ce metoda de criptare a fost instalată, ceea ce va scurta instalarea cererii pentru o iterație de confirmare. Mai multe informații despre raport sunt oferite la articolul „TLS False Start”.

Schimb de chei pentru protocolul TLS

Din trei motive istorice și comerciale diferite, cel mai frecvent în TLS este schimbul de chei urmând algoritmul RSA: clientul generează o cheie simetrică, o criptează cu ajutorul cheii hard a serverului și o trimite către server. Pe server, cheia clientului este decriptată cu ajutorul cheii private. Odată ce schimbul de chei este încheiat, vom termina. Acest algoritm poate fi un neajuns: această pereche de chei publice și private este victorioasă pentru autentificarea serverului. Evident, dacă atacatorul refuză accesul la cheia privată a serverului, atunci VIN-ul poate decripta întreaga sesiune. Mai mult, atacatorul poate pur și simplu să înregistreze întreaga sesiune de apel într-o versiune criptată și să o decripteze ulterior, dacă poți lua cheia privată a serverului. În același timp, schimbul de chei Diff-Hellman este mai sigur, cioburile instalărilor de chei simetrice nu blochează în niciun fel clientul sau serverul și, evident, nu poate fi suprascris de un răufăcător, de exemplu , știi cheia serverului de închidere. Pe această bază, a fost fondat un serviciu pentru a reduce riscul de a compromite sesiunile anterioare: pentru o nouă sesiune de piele, se creează o nouă cheie simetrică. Vidpovidno, navit la cel mai înalt nivel (ca un atacator să cunoască cheia serverului închis), atacatorul nu mai poate lua cheile de la sesiunile viitoare, dar nu poate decripta cele înregistrate mai devreme.

În prezent, toate browserele, când securitatea TLS este instalată, permit algoritmului Diff-Hellman în sine și alegerea tastelor ceasului de timp pentru a îmbunătăți securitatea.

Următorul pas este să indicați că criptarea cu cheia deschisă este doar victorioasă în procedura TLS Handshake pentru ora începerii criptării. După ce tunelul este configurat, criptografia simetrică intră în dreapta, iar comunicarea între sesiuni este criptată de cheile simetrice auto-stabilite. Acest lucru este necesar pentru îmbunătățirea codului de securitate, deoarece criptografia cu o anumită cheie înseamnă o presiune de calcul semnificativ mai mare.

Reînnoirea sesiunii TLS

Așa cum a fost deja planificat mai devreme, procedura TLS Handshake este aceeași - pentru a termina recolta pe drum dintr-o privire. Prin urmare, procedura a fost întreruptă, deoarece permite anularea mai devreme a întreruperii zilei pe baza datelor deja impuse.

Pornind de la prima versiune publică a protocolului (SSL 2.0), serverul de la limita TLS Handshake (și ServerHello însuși) poate genera un identificator de sesiune de 32 de octeți. Desigur, în acest caz, serverul salvează un cache de identificatori generați și parametri de sesiune pentru clientul skin. Clientul ia identificatorul din propriul cont și îl activează (desigur, ca vin) la începutul notificării ClientHello. Dacă atât clientul, cât și serverul pot avea identificatori de sesiune identici, atunci instalarea unei conexiuni hard va urma un algoritm mai simplu, să arătăm puțin. În caz contrar, este necesară o nouă versiune de TLS Handshake.

Procedura de recuperare a sesiunii vă permite să săriți peste etapa de generare a unei chei simetrice, care, în esență, avansează timpul de setare a datei, dar nu adaugă la securitatea dvs., fragmentele de vikoristovuyusya anterioare fără compromisuri ale sesiunii anterioare.

Cu toate acestea, aici este practic să faceți schimb: serverul este responsabil pentru colectarea datelor despre toate sesiunile deschise, ceea ce poate duce la probleme cu resursele populare, care sunt deservite simultan de mii și milioane de clienți.

Pentru a evita această problemă, mecanismul „Ticket de sesiune” a fost extins, ceea ce face necesară salvarea datelor clientului skin pe server. Dacă clientul, în timpul instalării inițiale a comenzii, a indicat că suportă această tehnologie, atunci serverul în timpul TLS Handshake va trimite clientului așa-numitul Ticket de sesiune - parametri de sesiune, criptați cu cheia serverului. Când sesiunea este actualizată, clientul gestionează simultan Biletul de sesiune cu ClientHello. În acest fel, serverul permite nevoia de a salva date despre skin-ul zilei, dar este mai sigur încă de mai devreme, astfel încât criptările Ticket-ului de sesiune cu cheia le trimitem doar către server.

TSL False Start

Tehnologia de actualizare a sesiunii va îmbunătăți productivitatea protocolului și va reduce numărul de încărcări, protecția nu va stagna la conexiunea cob cu serverul, dar în același timp, dacă sesiunea anterioară s-a încheiat deja.

Tehnologia TLS False Start a fost extinsă pentru a elimina și mai mult cod swidcode, care permite extensii opționale ale protocolului și permite supraîntinderea datelor dacă TLS Handshake este finalizat prea des. O diagramă detaliată a TLS False Start este prezentată în cel mic:

Este important ca TLS False Start să nu modifice procedura TLS Handshake. Motivul este că în acel moment, dacă clientul și serverul știu deja despre parametrii cheilor simetrice, aceste programe pot fi deja trimise, iar toate verificările necesare pot fi efectuate în paralel. Ca urmare, data este gata pentru o iterație a schimbului de actualizări mai devreme.

Lanțul de încredere TLS

Autentificare ca parte invizibilă a pielii Interdicție TLS. Să ne uităm la cel mai simplu proces de autentificare dintre Alice și Bob:

- І Alice, і Bob generează cheile publice și cheile private.

- Alice și Bob schimbă aceleași chei.

- Alice generează mesaje, le criptează cu cheia ei privată și îi trimite lui Bob.

- Bob victorios îi neagă Alicei cheia, pentru a descifra mesajul și, în acest fel, răstoarnă corectitudinea mesajului denunțat.

Este evident că această schemă a fost inspirată de încrederea dintre Alice și Bob. Se raportează că schimbul cheilor critice a avut loc, de exemplu, la ora unei predici speciale și, într-o asemenea manieră, Alice a fost impresionată că a luat cheia fără a-l vedea pe Bob și pe Bob. cheie deschisă Alice.

Acum, lasă-l pe Alice să-l bage în seamă pe Charlie, nu știu despre el, dar sunt sigur că este tovarăș cu Bob. Pentru a scoate acest lucru la lumină, Charlie a cerut o semnătură a cheii autorului, închide-o cu cheia lui Bob și atașează această semnătură la înștiințarea Alicei. Alice Ostrahki a tradus pіdpis Bob la Key Charlі (Tse Vaughn în Zmozi Zrobity, Aje Vidkritiy Key Boba Vidomiy), Perekno, Shcho Charlie Dimyno, Igo Yogo Vikonnu Viconni Vikonom, Close, Perekoisye, Perekoilnya

Descrisă în paragraful precedent este crearea „Lance of trust” (sau „Chain of trust”, ca în engleză).

Protocoalele TLS se bazează pe certificate de autenticitate, care sunt emise de organisme speciale numite autorități de certificare (CA - autorități de certificare). Centrele de certificare efectuează reverificări și, de parcă ar vedea un certificat de compromis, acest certificat este validat.

De la vederea certificatelor pliate, uitându-mă deja la limbajul încrederii. Rădăcina așa-numitului „Root CA certificate” este un certificat, semnat de un mare centru, pe care nu îl încrucișez. La aspectul sălbatic, lanceta este de încredere să arate aproximativ astfel:

Desigur, se dă vina pe eșecuri, dacă deja este necesar să se aplice sau să se anuleze certificatul (de exemplu, cheia de închidere a certificatului a fost compromisă sau întreaga procedură de certificare a fost compromisă). Pentru acest certificat de autenticitate, trebuie folosite instrucțiuni speciale pentru a verifica relevanța lor. De asemenea, atunci când este solicitat de lancetă, este necesar să se reconsidere relevanța nodului de încredere în piele.

Mecanismul de verificare este simplu și se bazează pe așa-numitul. „Lista de revocare a certificatelor” (CRL – „Lista de revocare a certificatelor”). Centrul de certificare cutanată are o listă care reprezintă o simplă copie a numerelor de serie din certificatele de certificare. În funcție de dacă cineva dorește să verifice valabilitatea certificatului, trebuie doar să luați lista de date și să căutați un nou număr de certificat care este verificat. Când apare numărul, înseamnă că se face clic pe certificat.

Aici, evident, există o iraționalitate tehnică: pentru a verifica din nou un singur certificat, este necesară interogarea întregii liste de certificate valabile, care este responsabilă de îmbunătățirea muncii. Pentru a combate CIM, a fost dezvoltat un mecanism sub denumirea de „Certificate Status Protocol” (OCSP – Online Certificate Status Protocol). Vіn vă permite să schimbați starea certificatului în mod dinamic. Evident, reduce nevoia de debit al clădirilor, dar în același timp creează o stropire de probleme:

- Centrele de certificare sunt responsabile pentru a face față provocărilor în timp real;

- Centrele de certificare se fac vinovate să garanteze disponibilitatea în orice moment;

- După ce a solicitat o oră reală, centrul de certificare va lua informații despre acele site-uri care au văzut pielea unui anumit skin.

Ei bine, în toate browserele actuale, cele două soluții (OCSP și CRL) adaugă una la unu, în plus, de regulă, este posibilă setarea politicii de reverificare a stării certificatului.

În acest fel, în acest articol, sunt luate în considerare toate caracteristicile cheie, ca și cum protocolul TLS ar trebui să protejeze informațiile. Pentru o zi de călușă la articol, îl voi cere, voi retraduce semnul cob.