Grațieri extinse atunci când sunt conectate la bugetul electronic GІІС. Aspectul tehnic al conectării la componentele managementului financiar public „bugetul electronic

Aspectul tehnic al conexiunii la componenteinformaţii integrate de stat

sisteme de management al finanțelor comunitare

„Buget electronic”

Gavrik Kostyantin Yuriyovici

Vіddіl regim de secretizare

și informații de securitate DOCUMENTE

1. Ajutor pentru instalarea și reglarea securității software-ului

Securitate

automatizate

robitnik

lună

Sistemul Koristuvacha „Buget electronic”.

Ajutor cu instalarea disponibil pentru adresa de pe Internet:

http://www.roskazna.ru, a distribuit „Buget electronic” „Conexiune la sistem”.

Pentru securitatea muncii în DIVS „Buget electronic” este necesar să se includă următoarele linii:

1. Solicitați și instalați certificatul rădăcină al CA al Federaluluitrezorerie.

2. Obțineți certificatul TLS al serverului. Acest certificat este instalat pe

scurt 3.

3. Instalați crearea Zasіb a TLS-z'ednannya furat

„Client ContinentTLS”.

4. Instalați semnătura electronică Zasіb „Jinn-Client”.

5. Instalați modulul robot cu semnătură electronică Cubesign.

6. Instalați un certificat special de koristuvach la colecția „Osobiste” (dacă

necesar).

7. Vă rugăm să introduceți birou special sistemul „Buget electronic”.

Krok 1.1. Instalarea certificatului rădăcină al CA al Trezoreriei Federale.

1. În browserul web, accesațiadresa de pe Internet*.

2. Economisiți pe propunere

fișier de certificat „Korneviy

certificat

(calificări). cer"

selectați directorul local

la stația de lucru koristuvacha, în yaku

fișierul va fi salvat. salva

fisierul certificatului.

3. Prin meniul contextual al fișierului

(clic dreapta cu mouse-ul pe

fişier) certificat rădăcină

CA al Trezoreriei Federale

selectați elementul de meniu

"Instalare".

4. Masterul va apărea pe ecran

import certificat: apăsați

butonul „Următorul”.

* www.roskazna.ru Accesați centrul de distribuție „Osvіdchuyuchy center > Korenevі

certificate”. Activați mesajul „Certificat rădăcină

(calificări).

Croc 1.2. Instalarea certificatului rădăcină al CA al Trezoreriei Federale.

4. La expoziția „Shovishche”certificat" selectați

plasarea unui certificat

certificatele sunt pe drum

farsă."

5. Faceți clic pe butonul „Uită-te...”.

Krok 1.3. Instalarea certificatului rădăcină al CA al Trezoreriei Federale.

6. Setați câmpul „Afișarecolecții fizice”.

7. Vіknі vіknі vybora

certificate de recunoaștere

container „Dovіreni

centrii radiculari

certificare".

8. La containerul „Dovіreni

Root Centers for Certification”

selectați containerul de atașamente

„Computer local”.

9. Apăsaţi butonul OK.

Cei mici. Selectați un certificat. Local

calculator.

Croc 1.4. Instalarea certificatului rădăcină al CA al Trezoreriei Federale.

10. Apăsați butonul „Următorul”.Croc 1.5. Instalarea certificatului rădăcină al CA al Trezoreriei Federale.

11. Faceți clic pe butonul Efectuat.12. Import cu succes

„Import de viconi de succes”.

13. Apăsați butonul „OK”.

Cei mici. Import cu succes al certificatului.

Croc 2. Obțineți certificatul serverului TLS.

1. Deschideți site-ul web oficial al Trezoreriei Federale într-un browser web făcând clic peadresa pe internet: www.roskazna.ru

2. Accesați secțiunea „Buget electronic > Conectare la sistem”.

3. Activați cererea „Drept de obținere a certificatului de server

“Continent TLS VPN.

4. Salvați fișierul de certificat „Federal Treasury__.cer” pentru propunere, selectați

directorul local în stația de lucru a corespondentului, deci este necesar să salvați fișierul.

5. Salvați fișierul de certificat al serverului TLS.

10. Croc 3.1. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

1. Activați puterea „Continent”.Client TLS" într-un singur meniu

instalator al PZ „Continent TLS

Client" Apare pe ecran

începutul maestrului

instalarea componentelor.

2. Apăsați butonul „Următorul”. Pe

ecranul va apărea în fereastră

licenta va rog.

Cei mici. Fereastra de pornire a masterului de instalare a software-ului

„Client TLS Continent”.

11. Krok 3.2. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

3. Pune un semn lângă câmpul „IAccept mintea

licenta va rog"

Apăsați butonul „Dal”. Pe

apar pe ecran la fereastra de introducere

cheie de licență.

Cei mici. Zona licențiată Vіkno PZ „Continent

Client TLS".

12. Krok 3.3. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

4. Introduceți cheia de licențăApăsați butonul „Dal”. Pe

va apărea un dialog pe ecran

modalități de instalare a PZ „Continent

Client TLS".

Cei mici. Fereastra pentru introducerea cheii de licență a software-ului

„Client TLS Continent”.

13. Krok 3.4. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

5. Lăsați calea de instalare pânăzamovchuvannyam. apasa butonul

„Dali”. Apare pe ecran

dialog „Lansarea configuratorului”.

Cei mici. Vіkno pentru a alege modalitatea de instalare a PZ „Continent TLS

Client".

14. Krok 3.5. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

6. Introduceți un semn lângă câmp„Rulați configuratorul după

instalare finalizată".

7. Apăsați butonul „Următorul”. Pe

ecranul va apărea în fereastră

anunță-mă despre pregătire până când

instalare.

Cei mici. Anunțul lansării configuratorului software-ului „Continent TLS

Client".

15. Krok 3.6. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

8. Apăsați butonul „Instalare”.Opriți componenta instalată.

Cei mici. Fereastra de pregătire înainte de instalarea Continent TLS

Client".

16. Krok 3.7. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

9. Pe ecran va apărea un dialognalashtuvannya PZ „Continent TLS

Client".

10. La filiala „Parametrii Continent

Valoarea „Port” pentru client TLS”

renunță la zamovchuvannyam, egal

8080.

11. La filiala „Instalații

servere care sunt protejate” în teren

„Adrese” setează numele serverului TLS:

lk.budget.gov.ru.

12. Distribuție „Setări

servere care sunt protejate” în teren

„Certificat” selectați fișierul

certificat de server TLS,

copierea din local

directorul de la pasul 2.

13. Yakshcho în AWP koristuvacha nu

faceți cu ochiul serverului proxy actual, apăsați butonul „OK”.

14. În caz contrar, vă rugăm să precizați

adresa si portul

server proxy extern

organizatii.

Cei mici. Nalashtuvannya PZ „Continent TLS Client”.

17. Krok 3.9. Instalează setarea pentru crearea unui semn TLS furat „client TLS Continent”.

11. Faceți clic pe butonul Efectuat.12. Un dialog despre

koristuvacha.

13. Apăsați butonul „Ні”.

Cei mici. Dialog de finalizare a programului

„Client TLS Continent”.

18. Croc 4.1. Stabilirea semnăturii electronice „Jinn-Client”.

1. Din meniul unic de instalare„Jinn-Client” activează forța

„Client-jinn”. Apare pe ecran

Dialog de conectare a instalatorului PZ

„Client-jinn”.

Cei mici. Meniul unui singur program de instalare al software-ului „Jinn-Client”

19. Croc 4.2. Stabilirea semnăturii electronice „Jinn-Client”.

2. Pentru a continua instalareaApăsați butonul „Dal”.

3. La dialozi, care a apărut

zona de licență

elementul „Accept mintea

licenta va rog"

apăsați butonul „Următorul”.

4. Pe ecran va apărea un dialog

introducerea unei chei de licență.

5. Introduceți cheia de licență

Apăsați butonul „Dal”.

Cei mici. Fereastra de bun venit pentru instalatorul Jinn-Client

20. Croc 4.3. Stabilirea semnăturii electronice „Jinn-Client”.

6. Lăsați calea de instalare pânăzamovchuvannyam sau schimbarea la

necesar. apasa butonul

„Dali”.

Cei mici. Vіkno pentru a alege modalitatea de a instala Jinn-Client

21. Croc 4.4. Stabilirea semnăturii electronice „Jinn-Client”.

7. Dialose reglarea parametrilorJinn-Client nu schimbă nimic

Apăsați butonul „Dal”.

Cei mici. Fereastra pentru setarea parametrilor în Jinn-Client

22. Croc 4.5. Stabilirea semnăturii electronice „Jinn-Client”.

8. Apăsați butonul „Instalare”. in spateinstalarea ecranului este finalizată

va fi prezentat un dialog despre succes

efectuat.

9. Apăsați butonul Terminat.

10. Un dialog despre

necesitatea reechipării staţiei de lucru

koristuvacha. Apăsați butonul „Ni”.

Cei mici. Avertisment despre pregătirea înainte de a instala JinnClient

23. Croc 5.1. Instalarea modulului de semnătură electronică Cubesign.

1. Lansațifișier iconizat „Cubesign”.

2. Pe ecran va apărea un dialog

repararea instalatorului de module.

Apăsați butonul „Următorul”.

3. Pe ecran va apărea o fereastră

licenta va rog.

4. Acceptați mintea unui licențiat

vă rugăm să bifați caseta

la podeaua din dreapta si a presa

„Dali”.

5. Pe ecran va apărea un dialog

dezafectarea fișierelor de instalare

modul. Introduceți componenta

koshti a semnat în dosar

propunevanu pentru zamovchuvannyam că

apăsați „Dali”.

7. Confirmați începerea instalării,

prin apăsarea butonului „Instalare”.

8. Verificați procesul

instalare, apăsați „Terminat”.

Reporniți ARM.

Cei mici. Dialog de notificare pentru instalarea modulelor

24. Croc 5.2. Instalarea unui modul pentru roboți cu semnătură electronică Cubesign (pentru consum).

9. Uneori, un dialog despreblocare activă

în loc de un birou special,

în pliul din dreapta sus, apăsați

Butonul „Permite...”.

10. În dialoză confluentă

apăsați butonul „Permite

tine minte."

11. În partea de sus a ferestrei în

informatii preliminare despre

element neînvins

managementul activării

propunevanye possilannya.

12. Dialog salvează fișierul

apăsați butonul „Salvare”.

fişier".

13. Lansare Viconati

fișier salvat

„cubesign.msi”.

14. Reporniți browserul Vikonati

Cei mici. Dії pentru instalarea „Cubesign” în vizualizările web

25. Croc 6.1. Instalarea unui certificat special de coristuvach la colectia „Osobiste” (pentru consum).

1. Prin meniul contextual al fișieruluicertificat de koristuvach vibrati

elementul de meniu „Instalare

certificat".

2. Masterul va apărea pe ecran

importul de certificate.

3. Apăsați butonul „Următorul”.

Cei mici. Certificate de import Meister.

26. Croc 6.2. Instalarea unui certificat special de coristuvach la colectia „Osobiste” (pentru consum).

4. La expoziția „Shovishche sertifikatu”alegeți plasarea certificatului

manual prin introducerea câmpului „Loc

certificatele sunt pe drum

farsă."

5. Faceți clic pe butonul „Uită-te...”.

Cei mici. Selectați un certificat.

27. Krok 6.3. Montarea unui certificat special de coristuvach la colectia „Osobiste” (pentru consum).

6. Vіknі vіknі vyboracertificatele selectează containerul

"Special".

7. Apăsați butonul „OK”.

Cei mici. Selectați un certificat. Specialist.

28. Croc 6.4. Instalarea unui certificat special de coristuvach la colectia „Osobiste” (pentru consum).

8. Apăsați butonul „Următorul”.Cei mici. Selectați un certificat. Instalat.

29. Croc 6.5. Instalarea unui certificat special de coristuvach la colectia „Osobiste” (pentru consum).

9. Faceți clic pe butonul Terminat.10. Import cu succes

va apărea un dialog pentru certificat

„Import de viconi de succes”.

11. Apăsați butonul „OK”.

Cei mici. Finalizarea instalării.

30. Croc 7.1. Creați o intrare în biroul special al sistemului „Buget electronic”.

1. Introduceți cheiapriză USB portabilă.

2. Dintr-un browser web

mergi la adresa:

http://lk.budget.gov.ru/uduwebcenter

3. Apare pe ecran

dialog pentru alegerea unui certificat.

4. Vibrati shovische

certificat (Certificate

Windows) și în noul certificat,

ceea ce este necesar

vikoristuvati pentru intrarea la

birou special.

5. Specificați o parolă pentru acces la

uzura cheii și apăsați

butonul „OK”.

6. La momentul intrării cu succes,

apar pe ecran

partea de cap a specialului

cabinetul unui koristuvach

sistemul „Electronic

buget".

Cei mici. Certificat de koristuvach selectat

Zi smarta deodată zaishov. browser UC.

Acolo, doar cereți o adeverință la intrare, o arăt pe cea care mi s-a dat în administrație.

Și vіn laєtsya - pe kshtalt vechiul certificat chi nefuncțional, dar pentru o idee nu există altă cale.

Shoot - mergi la biroul special la telefon fără programe suplimentare?

Nafіg atunci toate tse nalashtovuvat?

Chiar acolo Client TLS, iar de îndată ce sesiunea se termină, vă puteți înscrie.

În restul versiunilor de Chrome, SSL3 a fost blocat, după cum îmi amintesc. Noul Dirk știa serios.

Tsya gard zamushu browser vikoristovuvaty TLS, și pe site-ul, unde ar trebui să mergeți, sau TLS nu este acceptat, altfel este o versiune veche, de exemplu, crom este layatimetsya. Soluția Timchas

1. Tastați „Chrome://flags” în bara de adrese

2. Găsiți opțiunea „Suport pentru versiunea SSL/TLS minimă””

3. Bifați opțiunea „SSLv3”.

Tsya militia zmusit chromium nu latră la SSL3 și se face vinovat de multă muncă pe site-ul dvs. Este dincolo de memorie că toți băieții normali ai SSL3 se învârt pe păcatul făcut prin yoga, am descoperit recent răutatea.

Într-o clipă, cu restul „carcaselor” protocoalelor SSL din acea versiune timpurie a TLS, am continuat.

Avem atât de multă pasiune pentru FIPS. Am comutat serverele de testare în modul numai compatibil cu FIPS și _așa_ a început.. Nu știu cum să-l descriu acum :)

Am un an de petrecut înainte de LK. Am avut șansa să fac upgrade Firefox la versiunea rămasă (nu am încercat până acum prin IE), în cea nouă am setat serverul proxy 127.0. După aceea, introduceți Token-ul din PE în computer, accesați site-ul web budget.gov.ru, în dreapta, în meniul „Enter”, apoi „Intrați la biroul privat al sistemului de buget electronic”. Este o eroare de sistem Mozil s prohannyam să introduceți un certificat, îl aleg pe cel pe care trezoreria federală îl vede, parola pentru containerul de certificat este imediat introdusă. Verificat pentru OK și dus la biroul special.

de la vimog la brat:

2. Pentru a intra în contul special al koristuvach-ului sistemului „Electronic

buget” poate fi una dintre versiunile viitoare ale web

privind in jur:

Internet Explorer versiunea 10.0 sau mai mare;

Mozilla Firefox versiunea 32.0 sau mai recentă;

Google Chrome versiunea 38.0 sau mai recentă;

Opera versiunea 25.0 sau mai mare.

Nimeni nu se ține de legături?

Nu am știut cum să intru cu unele browsere, cu Chrome scrie că protocolul de securitate nu este suportat, cu Firefox pur și simplu nu merită probleme, cu Opera se închide.

Au fost deja date mai multe dovezi.

Trebuie să configurez un proxy prin loopback, deci cum mergi la site-ul lk.budget.gov.ru?

Doar adrese lk.budget.gov.ru

Cuplat. Familiarizați-vă cu documentul Ajutor pentru aranjarea AWP koristuvach.doc (Puteți vedea Mali în UFC sau descărcați-l)

Au fost deja date mai multe dovezi.

De aceea, este sigur să configurați un VPN prin clientul Continent TLS. Se pare că nu ai citit instrucțiunile în fața ta.

І cel mai important: biroul special este situat în spatele adresei http://lk.budget.gov.ru/udu-webcenter, doar adrese lk.budget.gov.ru nu merge! Retailerii proști nu au întrerupt redirecționarea.

Am citit această instrucțiune, am setat totul ca є, intru proxy-ul 127.0.0.1, cunosc internetul, îl curăț, sunt

Cuplat. Familiarizați-vă cu documentul Ajutor pentru aranjarea AWP koristuvach.doc (Puteți vedea Mali în UFC sau descărcați-l)

Au fost deja date mai multe dovezi.

De aceea, este sigur să configurați un VPN prin clientul Continent TLS. Se pare că nu ai citit instrucțiunile în fața ta.

І cel mai important: biroul special este situat în spatele adresei http://lk.budget.gov.ru/udu-webcenter, doar adrese lk.budget.gov.ru nu merge! Retailerii proști nu au întrerupt redirecționarea.

daca sunteti asa de intelegator, ajutati-ma prin acces la distanta, scrieti-mi prin posta [email protected]

Am un an de petrecut înainte de LK. Am avut șansa să fac upgrade Firefox la versiunea rămasă (nu am încercat până acum prin IE), în cea nouă am setat serverul proxy 127.0. După aceea, introduceți Token-ul din PE în computer, accesați site-ul web budget.gov.ru, în dreapta, în meniul „Enter”, apoi „Intrați la biroul privat al sistemului de buget electronic”. Este o eroare de sistem Mozil s prohannyam să introduceți un certificat, îl aleg pe cel pe care trezoreria federală îl vede, parola pentru containerul de certificat este imediat introdusă. Verificat pentru OK și dus la biroul special.

toate versiunile de Chrome descărcate, descărcate, descărcate, încercate prin Yandex și opera, una și aceeași scuză

Salutări tuturor, spuneți-mi să fac un pas înainte, puteți bea doar un simbol pentru ajutor? Continentul TLS al clientului aceluiași EDS nu este afișat dacă EDS este instalat în registru pe o dischetă prin CryptoPro.

Continentul TLS poate câștiga fie eToken, Rutoken, fie o unitate flash USB. Registrul nu este în spatele regulilor (IMG: style_emoticons/default/smile.gif), dar dischetele sunt deja moarte.

Certificate SSL ale site-urilor web și blocarea acestora

Partea 2. Instalarea certificatelor SSL pentru client și server și permiterea accesului la site-ul Web din partea serverului

Seria de conținut:

Cea mai largă zonă de certificate SSL stosuvannya є zahist HTTP-trafic, pentru care certificatul este instalat pe serverul web și victorios pentru criptarea traficului dintre server și client. E-mail corporative, sisteme de lucru în grup, sisteme de captare a documentelor și tot felul de suplimente web - toate necesită trafic HTTP.

De aceea, apărătorii resurselor interne sunt chemați să plece de la furnizarea de certificate SSL corporative. Acest articol descrie procesul de instalare a unui certificat pentru site, activarea certificatului în browserul web al clientului și configurarea numărului de nuclee, care vă permite să vizualizați site-ul web.

Instalarea unui certificat de server

Adesea vikoristovuvanі skorochennya.

- SSL - secure socket layer;

- CA - centru de autoritate;

- CSR - cerere de certificare (cerere de semnare certificat);

- CRL – lista de revocare a certificatelor;

- PKCS - standarde criptografice cu o cheie critică(standarde de criptare cu cheie publică);

- CN – date comune (denumire comună).

Pentru a accesa site-ul web folosind protocolul HTTPS, poate fi necesar să instalați un certificat valid. „Vlasniy” înseamnă că numele site-ului, așa cum este câștigat de clienți pentru trimitere către site, este folosit pentru numele atribuit câmpului certificatului CN. Cu toate acestea, cioburi pentru vimogi protocol SSL Deoarece combinația „adresă:port” se datorează faptului că este unică, atunci instalați un număr mic de servere virtuale diferite (cu certificate diferite) pe un port 443 care nu este vizibil, iar pentru serverul skin este necesar să vedeți celălalt port și să specificați atunci când descrieți acest server.

Procesul de creare a unui certificat SSL pentru server este descris în partea din față a articolului. Acesta este motivul pentru care certificatul de server a fost deja creat și semnat în CA corporativă, precum și fișierele myfile.key și myfile.crt, care confirmă cheia și certificatul către site. Înainte ca site-ul Web să poată fi rootat de către clienți, aceste fișiere trebuie să fie conectate la serverul Web (ca parte a acestui articol, serverul Web Apache este găzduit) prin fișierul de configurare a serverului virtual (sau site-ul rădăcină), așa cum se arată în Lista 1:

Listare 1. Conectarea certificatelor SSL

SSLEngine pe SSLProtocol toate -SSLv2 SSLCipherSuite HIGH:MEDIUM:EXP:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM:+EXP SSLCertificateFile "/etc/ssl/certs/myfile.crt" SSLCertificateKeyFile/myfile "/certs cheie"Lista 1 are mai mulți parametri (directive de configurare Apache) care necesită certificate SSL, așa că pentru o configurație completă, trebuie să specificați alți parametri. Directivele alocate sunt înregistrate în blocuri

În această aplicație, SSL este activat (primul rând), pe celălalt rând, versiunea slabă și nesigură 2.0 a protocolului SSL este activată. Apoi, pe al 3-lea rând se instalează parametrii conexiunii furate, pentru a putea câștiga (ce set de parametri va fi solicitat, pentru a depune un alt tip de client care este conectat). Pe rândurile 4 și 5 sunt indicate SSLCertificateFileі SSLCertificateKeyFile– căi către fișierul cu certificatul SSL și fișierul cu cheia certificatului.

Pentru lucrul SSL normal, este necesar ca numele serverului specificat în directivă Numele serverului, spіvpadalo z іm'yam, vom specifica pentru domeniu CN la procesul de eliberare a certificatului. Deși regula nu este victorioasă, atunci când intri pe site, browserul Web afișează constant partea din față.

Notă importantă: anulează directiva în sine Numele serverului, nu o directivă ServerAlias. Câte nume trebuie specificate pentru server, pot fi scrise în directivă ServerAlias.

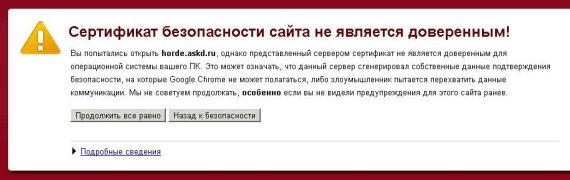

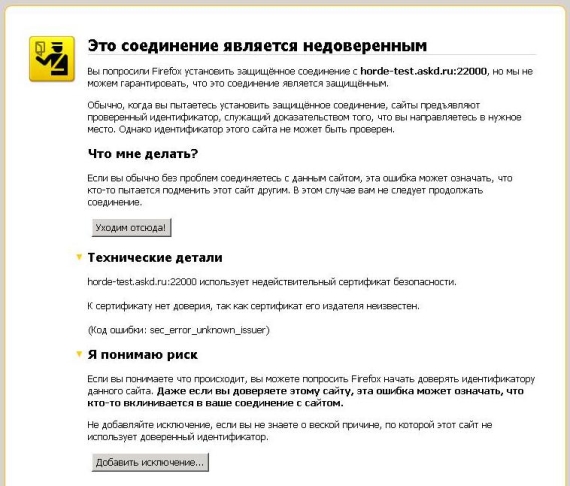

Instalarea unui certificat pe browserul web al Koristuvach

La prima încercare, vizitați site-ul, unde a fost instalat un certificat SSL, semnături de la un CA corporativ, tot la fel, scuzați, browserul Web este întărit, că situația este critică și certificatul ar trebui actualizat. În browserul web Google Chrome, partea de culoare roșie va fi afișată pe întregul ecran, iar în Mozilla Firefox - galben, cu care partea este jignită, coristuvach-ul va fi mutat, ceea ce devine o lovitură critică în sistemul de securitate , așa cum se arată în figurile 1 și 2.

Browserele web afișează mesaje, imagini pe cei mici, cioburi pot fi interpretate greșit ca și cum organizația ar fi semnat certificatul. După cum sa ghicit deja în ultima parte, sistemul CA este ierarhic, iar certificatele CA rădăcină sunt distribuite simultan din browserele Web. Google Chrome are o întorsătură certificate Windows, iar lista certificatelor rădăcină se poate modifica după instalarea pachetului de actualizare Microsoft, iar în Mozilla Firefox, lista certificatelor va fi modificată din nou.

Deoarece acest certificat este semnat în mijlocul organizației în sine, atunci este certificatul rădăcină al browserului Web, desigur, este zilnic și îmi pasă că a devenit o iertare. Pentru a corecta această iertare, pur și simplu trimiteți un certificat CA corporativ (fișier caserv.crt) către toate computerele din zona locală înainte de momentul în care puteți începe să accesați resursele web corporative folosind protocolul HTTPS. Trebuie să instalați acest certificat în folderul de sistem Windows și în folderul Firefox (și dacă utilizați și browserul web Opera, atunci în același folder).

Procesul de instalare a unui certificat nu devine deosebit de complicat, sistemul de protecție ar trebui clarificat încă o dată: ce poate fi de încredere furnizorului de certificate. De asemenea, este necesar să acordați respect și acolo unde va fi instalat certificatul în sine: vina este a instalațiilor de la „Trust Root Center for Certification”, și nu în niciun alt grup.

Conversia unui certificat SSL dintr-un format în altul

Instalarea unui certificat rădăcină pentru un dispozitiv mobil (de exemplu, un smartphone Nokia N95 8G) va necesita mult mai mult efort, deoarece smartphone-ul nu recunoaște certificatele text (format PEM). Prin urmare, în această secțiune, este luat în considerare procesul de recodificare a unui certificat de la un format la altul.

Există două formate standard pentru colectarea certificatelor - PEM (text) și DER (două). Din punct de vedere, duhoarea nu arată ca un singur tip, dar formatul de text al fragmentelor este astfel încât să poată fi privit în editorii de text și fără probleme depășit. Vіdminnіst mіzh formate polagає la stadiul їх suport de diferite anexe, dar formatul PEM este acceptat de departe nu toate anexe. Prin urmare, pentru a instala un certificat rădăcină CA pe atașamente care nu acceptă formatul PEM, trebuie să recodificați înainte.

Convertirea unui certificat din formatul PEM în formatul DER este convertită cu următoarea comandă:

# openssl x509 -in caserv.crt -out caserv.cer -inform PEM -outform DERextensia fișierului ( .cer) este extensia standard pentru certificatele în format DER. Acest format este promovat de un număr mare de oameni, care l-au creat cu smartphone-ul Nokia N95 8G. Inversarea formatului DER și a formatului PEM este inversată în aceeași ordine:

# openssl x509 -in caserv.cer -out caserv.crt -inform DER -outform PEMPentru a inversa transformarea în comandă, schimbați pur și simplu ordinea argumentelor, în caz contrar fișierul PEM nu înlocuiește partea de text (în locul certificatului, atașat pentru revizuire de către persoană), astfel încât să creați certificatul din documentul completat. partea de text, se folosește o altă comandă:

# openssl x509 -in caser.crt -out caser.pem -textEi bine, acum, este necesar să eliminați partea de text din certificat, apoi este scrisă următoarea comandă:

# openssl x509 -in caserv.pem -out caserv.crtCertificat de CA corporative, transcodare în format DER, transferat pe un smartphone și instalat într-un mod specific unui anumit dispozitiv mobil.

Stabilirea unei conexiuni SSL cu site-ul web

Deoarece certificatul CA corporativ este instalat ca rădăcină, browserele web recunosc certificatele semnate de acesta și nu mai arată părțile laterale din față, ci instalează în schimb datele din resursa alimentată, așa cum se arată mai jos.

Sub ora de conectare la site-ul Web cu certificatul SSL instalat, următorii parametri pot fi modificați: data începerii și sfârșitul termenului certificatului. Dacă data începerii termenului dії nu a venit încă, sau acum, data încheierii termenului dії a trecut deja, atunci certificatul, independent de prezența certificatului rădăcină CA instalat, va fi anunțat de către Pardon.

De asemenea, poate fi inversat, certificat care nu indică clicuri. După cum s-a ghicit în articolul precedent, sistemul se face vinovat de capacitatea mamei de a bloca certificatele văzute de persoanele care au părăsit organizația. La aceasta, puteți adăuga parametri la certificat, astfel încât aceștia să fie recunoscuți de browserele web. Pe baza informațiilor primite, browserul Web poate profita de adresa CRL specificată și poate verifica dacă certificatul care urmează să fie extras pentru conexiune nu este inclus în lista de clic. Dacă acest certificat se află pe lista de clicuri, va fi blocat.

Notă importantă: trimiterea către CRL poate fi specificată și în parametri CRLDistributionPoint(așa cum este definit în noua versiune a standardului), deci parametrii nsCaRevocationList- parametrul în sine este citit ca o problemă de către browserele Web, iar din acest motiv, notificările despre lista zilnică de CRL sunt învinuite.

Conectare la energie electrica pentru clienti nenegociabili

Accesul terțelor părți coristuvachi nu vinovat la intranetul corporativ - este absolut evident. Prin urmare, pentru a face posibilă utilizarea conexiunilor client pentru un certificat SSL de server suplimentar, fișierul de configurare al serverului virtual trebuie adăugat într-un rând, indicând lista 2.

Lista 2. Adăugarea unei taxe pentru conectarea clienților

SSLCertificateChainFile „/etc/ssl/rootca/caserv.crt” SSLCACertificateFile „/etc/ssl/rootca/caserv.crt” SSLCARevocationFile „/etc/ssl/rootca/cacrl.crl” SSLVerifyClient requiParametrii SSLCertificateChainFileі SSLCACertificateFile setați certificatul CA corporativ, parametrul SSLCRevocationFile atribuie o cale către CRL și parametrul SSLVerifyClient activarea verificării certificatului de client. Pentru această aplicație este mai ușor să intri în schimb: te poți conecta la site cu acei coristuvachi, care au un certificat de client instalat pe computere, semnat de un CA corporativ. În cazul oricăror reverificări suplimentare, nu va fi posibil, ca pe computerul client, care se conectează la server, certificatul de client curent, atunci conexiunea va fi activată în instalarea conexiunii, după cum se arată mai jos.

Gândiți-vă doar că prezența unui certificat SSL semnat de o CA corporativă nu este suficientă, atunci pe baza parametrului SSLRequire este posibil să se implementeze reverificări pliabile, cum ar fi vrakhovuvatimut diferiți parametri ai certificatului.

Există o altă problemă asociată cu organizarea accesului la o resursă Web cu control de acces pentru certificate atunci când site-ul Web nu are o astfel de funcționalitate. Să redirecționăm doar cererile HTTP către partea de autorizare, această problemă nu va fi rezolvată, clientul poate accesa resursa Web fără intermediar pentru mesajele sale interne, ocolind partea de autorizare.

În acest caz, poate fi în timp util un astfel de truc, cum ar fi un „proxy de întoarcere”, dacă, ca și într-o stare de proxy excelent, este ca un program care funcționează pe server și îl ia dintr-o parte și apoi îl difuzează pe cealaltă parte. Dacă este suficient să instalați protecția în spatele serverului proxy în sine, protecția dintre serverul proxy și site-ul Web atacat poate fi criptată chiar și fără criptare.

Visnovok

Din punctul de vedere al organizării unui mediu IT securizat, resursele Web, fie că este vorba de o companie din Perch, vor necesita protejarea traficului HTTP și, de regulă, este necesar nu numai să se genereze chei pentru toate serverele care sunt victorioși, dar și să le organizeze pe porturi, așa că Din cauza protocolului HTTPS pe un server fizic, pe același port, nu este posibil să găzduiești câteva servere Web virtuale cu suport HTTPS.

Dodatkovo sania să se gândească la mâncare, chi înconjoară numărul de coristuvachіv, yakі matimut acces la programările de resurse Web. Ca atare, este necesar ca toți corupțiștii să genereze certificate SSL pentru clienți, să asigure actualizări regulate ale CRL pentru a răspunde certificatelor anulate și să activeze suportul CRL pe site, acces la orice număr de facilități.

Grațieri extinse atunci când sunt conectate la DIVS

« Bugetul electronic»

Dacă găsiți probleme cu conexiunile la DIVS „Buget electronic”, este necesar să modificați ajustarea:

1. intrarea în biroul special se face la cerere http://lk. buget. guvern. ro/ udu- centru web;

2. Verificați setarea „TLSVPN Continent Client”.

Introduceți configurarea configuratorului (Start > Toate programele > Cod de securitate > Client > Setați TLSClient Continent), este posibil ca „Port” să nu fie specificat 8080 , „Adrese” -Lk. Puteți vedea pictogramele „Victorizați serverul proxy actual” deoarece organizația nu câștigă proxy-ul curent, se poate vedea „Fă suport pentru RFC 5746”.

După adăugarea unui certificat pe continentul TLS, în câmpul „Certificat”, puteți introduce „<»;

Figura 1. Configurarea serviciului

3. Modificați setările browserului.

În aplicația de browser MozillaFireFox, lansați browserul, introduceți parametrii de setare (meniul din capul browserului „Instrumente”> „Ajustare”> fila „Suplimentar”> fila „Merezha”> butonul „Ajustare”). proxy” introduceți valoarea 127.0.0.1, „Port” - 8080. Bifați caseta „Scrieți acest server proxy pentru toate protocoalele”.

Câmpul „Nu trișați proxy pentru” nu este vinovat, dar valoarea este 127.0.0.1.

Figura 2. Parametrii de apel

Iertări tipice atunci când sunt conectate la DIVS

« Bugetul electronic»

Opțiuni de deconectare: 1) Dezactivați antivirus. Dacă problema este rezolvată, modificați parametrii anti-virus 2) Modificați setările TLS ale browserului.

2. 403 Acces blocat. Certificatul serverului este actualizat conform celui specificat în setări. Perioada de valabilitate a certificatelor este în curs de revizuire.

Soluție: Verificați din nou setările din setări certificat TLS pentru numele din rând. Prada vinovat"<».

3. Nu este valabil pentru alegerea certificatului.

Soluție: Debifați caseta „Vymagati RFC 5746” ca neg. În caz contrar, rescrieți alte ajustări.

4. 403 Acces blocat. Nu a fost găsit niciun certificat rădăcină.

Soluție: Reinstalarea certificatului Federal Treasury CA (așa cum este deja instalat).

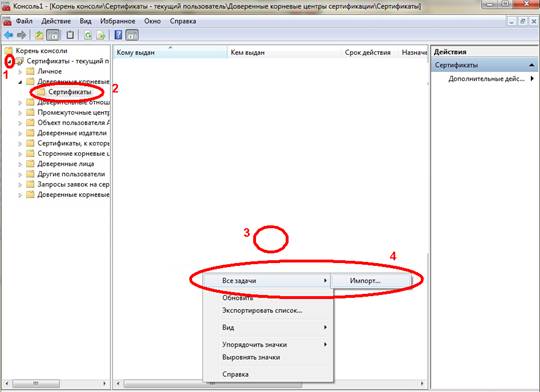

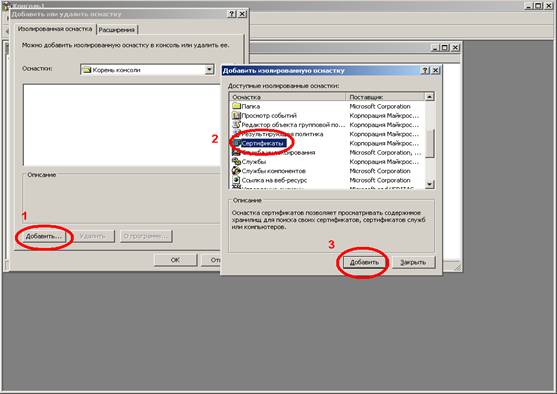

Pentru WindowsXP:

Start>Vikonati>mmc>consola>adăugați sau eliminați snap-in>adăugați „certificat”(Small 3)>înregistrarea mea obl_kovo>Terminat>OK>deschideți lista>adăugați rândul „autorizați centrul de rădăcină” - „certificat”> pe un câmp gol Faceți clic dreapta pe butonul mouse-ului și selectați din certificate (Small 4)>Toate joburile>Import>

Bebeluș 3

Malyunok 4

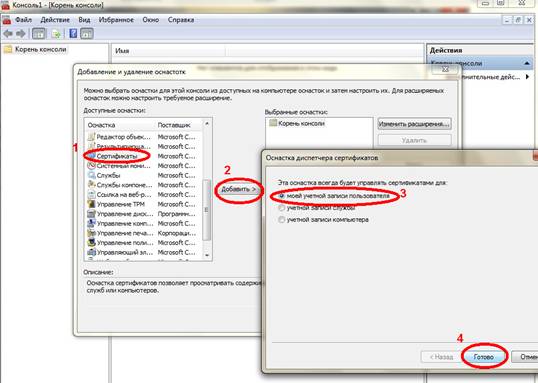

Pentru Windows 7:

Start>Vikonati>mmc>fișier>adăugați sau eliminați snap-in>adăugați „certificat” snap-in (Fig. 5)>adăugați>înregistrarea mea obl_kovo>Done>OK>ardeți pe loc și menționați pe rând „încredere în rădăcină center” - „certificate” 6 )>pe un spațiu gol cu certificate, faceți clic dreapta pe butonul mouse-ului și selectați>toate sarcinile>import>selectați certificatul necesarși instalați-l.

Malyunok 5