Поширені помилки при підключенні до ГІІС «електронний бюджет. Технічний аспект підключення до компонентів гііс управління громадськими фінансами «електронний бюджет

Технічний аспект підключення до компонентівдержавної інтегрованої інформаційної

системи управління громадськими фінансами

"Електронний бюджет"

Гаврик Костянтин Юрійович

Відділ режиму секретності

та безпеки інформації ДОКУМЕНТИ

1. Посібник з встановлення та налаштування програмного забезпечення

забезпечення

автоматизованого

робітника

місця

користувача системи "Електронний бюджет".

Посібник зі встановлення доступний за адресою в Інтернеті:

http://www.roskazna.ru, розділ "Електронний бюджет" "Підключення до системи".

Для забезпечення роботи в ДІВС «Електронний бюджет» необхідно виконати такі кроки:

1. Завантажити та встановити кореневий сертифікат УЦ Федеральногоказначейства.

2. Завантажити сертифікат TLS сервера. Цей сертифікат встановлюється на

кроці 3.

3. Встановити Засіб створення захищеного TLS-з'єднання

"КонтинентTLS Клієнт".

4. Встановити Засіб електронного підпису "Jinn-Client".

5. Встановити Модуль для роботи з електронним підписом Cubesign.

6. Встановити особистий сертифікат користувача у сховище «Особисте» (при

необхідності).

7. Зробити вхід у особистий кабінетсистеми "Електронний бюджет".

Крок 1.1. Встановлення кореневого сертифікату УЦ Федерального казначейства.

1.У веб-браузері перейти поадресу в Інтернеті*.

2.На пропозицію зберегти

файл сертифіката «Корневий

сертифікат

(кваліфікований). cer»

вибрати локальну директорію

на АРМ користувача, в яку

буде збережено файл. Зберегти

файл сертифіката.

3.Через контекстне меню файлу

(натиснути правою кнопкою миші по

файлу) кореневого сертифіката

УЦ Федерального казначейства

вибрати пункт меню

"Встановити".

4.На екрані з'явиться майстер

імпорту сертифікатів: Натиснути

кнопку «Далі».

* www.roskazna.ru Увійти в розділ «Посвідчуючий центр > Кореневі

сертифікати». Активувати посилання «Корневий сертифікат

(кваліфікований)».

Крок 1.2. Встановлення кореневого сертифікату УЦ Федерального казначейства.

4. У вікні «Сховищесертифіката» вибрати

розміщення сертифікату

сертифікати в наступне

сховище».

5. Натиснути на кнопку «Огляд…».

Крок 1.3. Встановлення кореневого сертифікату УЦ Федерального казначейства.

6. Відзначити поле «Показуватифізичні сховища».

7. У вікні вибору сховища

сертифікатів розкрити

контейнер «Довірені

кореневі центри

сертифікації».

8. У контейнері «Довірені

кореневі центри сертифікації»

вибрати вкладений контейнер

"Локальний комп'ютер".

9. Натиснути кнопку Ок.

Малюнок. Вибір сховищ сертифікату. Локальний

комп'ютер.

Крок 1.4. Встановлення кореневого сертифікату УЦ Федерального казначейства.

10. Натиснути кнопку «Далі».Крок 1.5. Встановлення кореневого сертифікату УЦ Федерального казначейства.

11. Натиснути кнопку Готово.12. У разі успішного імпорту

"Імпорт успішно виконаний".

13. Натиснути кнопку "ОК".

Малюнок. Успішний імпорт сертифіката.

Крок 2. Завантажити сертифікат сервера TLS.

1. Відкрити в веб-браузері офіційний сайт Федерального казначейства, перейшовши поадресою в мережі Інтернет: www.roskazna.ru

2. Перейдіть до розділу «Електронний бюджет > Підключення до системи».

3. Активувати посилання «Посилання для завантаження сертифіката сервера

“Континент TLS VPN».

4. На пропозицію зберегти файл сертифіката "Федеральне казначейство__.cer" вибрати

локальну директорію в АРМ користувача, яку необхідно зберегти файл.

5. Зберегти файл сертифіката сервера TLS.

10. Крок 3.1. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

1. Активуйте посилання «КонтинентTLS Клієнт» в єдиному меню

установника ПЗ «Континент TLS

Клієнт» На екрані з'явиться

стартове вікно майстра

установки компонента.

2. Натиснути кнопку "Далі". На

екрані з'явиться вікно

ліцензійної угоди.

Малюнок. Стартове вікно майстра установки ПЗ

"Континент TLS Клієнт".

11. Крок 3.2. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

3. Поставте позначку у полі «Яприймаю умови

ліцензійної угоди» та

Натисніть кнопку "Далі". На

на екрані з'явиться вікно введення

ліцензійного ключа.

Малюнок. Вікно ліцензійної угоди ПЗ «Континент

TLS Клієнт».

12. Крок 3.3. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

4. Введіть ліцензійний ключ таНатисніть кнопку "Далі". На

на екрані з'явиться діалог вибору

шляхи встановлення ПЗ «Континент

TLS Клієнт».

Малюнок. Вікно введення ліцензійного ключа ПЗ

"Континент TLS Клієнт".

13. Крок 3.4. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

5. Залишіть шлях установки позамовчуванням. Натисніть кнопку

"Далі". На екрані з'явиться

діалог "Запуск конфігуратора".

Малюнок. Вікно вибору шляху встановлення ПЗ «Континент TLS

Клієнт».

14. Крок 3.5. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

6. Встановіть позначку у полі«Запустити конфігуратор після

завершення установки».

7. Натисніть кнопку "Далі". На

екрані з'явиться вікно з

повідомленням про готовність до

установці.

Малюнок. Вікно запуску конфігуратора ПЗ «Континент TLS

Клієнт».

15. Крок 3.6. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

8. Натисніть кнопку "Встановити".Почнеться встановлення компонента.

Малюнок. Вікно готовності до встановлення ПЗ «Континент TLS

Клієнт».

16. Крок 3.7. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

9. На екрані з'явиться діалогналаштування ПЗ «Континент TLS

Клієнт».

10. У розділі «Параметри Континент

TLS Клієнта» значення «Порт»

залишити за замовчуванням, рівне

8080.

11. У розділі «Установки

сервера, що захищається» в полі

"Адреса" задати ім'я сервера TLS:

lk.budget.gov.ru.

12. У розділі «Установки

сервера, що захищається» в полі

"Сертифікат" вказати файл

сертифікат сервера TLS,

скопійований у локальну

директорію на етапі 2.

13. Якщо в АРМ користувача не

використовується зовнішній проксисервер, натиснути кнопку "ОК".

14. Інакше вказати

адреса та порт використовуваного

зовнішнього проксі-сервера

організації.

Малюнок. Налаштування ПЗ «Континент TLS Клієнт».

17. Крок 3.9. Встановлює засіб створення захищеного TLS-з'єднання «Континент TLS клієнт».

11. Натиснути кнопку Готово.12. На екрані з'явиться діалог про

користувача.

13. Натиснути кнопку "Ні".

Малюнок. Діалог завершення встановлення ПЗ

"Континент TLS Клієнт".

18. Крок 4.1. Встановлення засобу електронного підпису "Jinn-Client".

1. У меню єдиного установника ПЗ"Jinn-Client" активувати посилання

"Jinn-Client". На екрані з'явиться

діалог привітання установника ПЗ

"Jinn-Client".

Малюнок. Меню єдиного установника ПЗ «Jinn-Client»

19. Крок 4.2. Встановлення засобу електронного підпису "Jinn-Client".

2. Для продовження встановленняНатисніть кнопку "Далі".

3. У діалозі, що з'явився

ліцензійної угоди відзначити

пункт «Я приймаю умови

ліцензійної угоди» та

натиснути кнопку "Далі".

4. На екрані з'явиться діалог

введення ліцензійного ключа.

5. Введіть ліцензійний ключ та

Натисніть кнопку "Далі".

Малюнок. Вікно привітання установника Jinn-Client

20. Крок 4.3. Встановлення засобу електронного підпису "Jinn-Client".

6. Залишіть шлях установки позамовчуванням або змініть на

необхідний. Натисніть кнопку

"Далі".

Малюнок. Вікно вибору шляху встановлення Jinn-Client

21. Крок 4.4. Встановлення засобу електронного підпису "Jinn-Client".

7. У діалозі налаштування параметрівJinn-Client нічого не змінюючи

Натисніть кнопку "Далі".

Малюнок. Вікно налаштування параметрів Jinn-Client

22. Крок 4.5. Встановлення засобу електронного підпису "Jinn-Client".

8. Натисніть кнопку "Встановити". зазавершення установки на екран

буде виведено діалог про успішне

завершення.

9. Натисніть кнопку Готово.

10. На екрані з'явиться діалог про

необхідності перезавантаження АРМ

користувача. Натиснути кнопку "Ні".

Малюнок. Повідомлення про готовність до встановлення JinnClient

23. Крок 5.1. Встановлення модуля для роботи з електронним підписом Cubesign.

1. У складі дистрибутива ПЗ «JinnClient» здійснити запусквиконуваного файлу "Cubesign".

2. На екрані з'явиться діалог

вітання установника модуля.

Натиснути кнопку "Далі".

3. На екрані з'явиться вікно

ліцензійної угоди.

4. Прийняти умови ліцензійного

угоди поставивши галочку в

відповідному полі та натисніть

"Далі".

5. На екрані з'явиться діалог

розташування файлів установки

модуля. Встановити компонент

кошти підпису до папки

запропоновану за замовчуванням та

натисніть "Далі".

7. Підтвердити початок установки,

натиснувши кнопку "Встановити".

8. Дочекайтеся закінчення процесу

установки, натисніть "Готово".

Перезавантажте АРМ.

Малюнок. Діалог привітання установника модуля

24. Крок 5.2. Встановлення модуля для роботи з електронним підписом Cubesign (за потреби).

9. У разі появи діалогу проблокування активного

вмісту особистого кабінету,

у правому верхньому кутку натиснути

кнопку "Дозволити ...".

10. У спливаючому діалозі

натиснути кнопку «Дозволити та

запам'ятати».

11. У верхній частині вікна в

попереджувальному повідомленні про

незавантаженому елементі

управління активувати

пропоноване посилання.

12. У діалозі збереження файлу

натиснути кнопку «Зберегти

файл».

13. Виконати запуск

збереженого файлу

"cubesign.msi".

14. Виконати перезапуск браузера

Малюнок. Дії для встановлення "Cubesign" у webоглядачах

25. Крок 6.1. Встановлення особистого сертифіката користувача у сховище «Особисте» (за потреби).

1. Через контекстне меню файлусертифіката користувача вибрати

пункт меню «Встановити

сертифікат».

2. На екрані з'явиться майстер

імпорту сертифікатів.

3. Натиснути кнопку "Далі".

Малюнок. Майстер імпорту сертифікатів.

26. Крок 6.2. Встановлення особистого сертифіката користувача у сховище «Особисте» (за потреби).

4. У вікні «Сховище сертифікату»вибрати розміщення сертифіката

вручну, вказавши поле «Помістити

сертифікати в наступне

сховище».

5. Натиснути на кнопку «Огляд…».

Малюнок. Вибір сховищ сертифікату.

27. Крок 6.3. Встановлення особистого сертифіката користувача у сховище «Особисте» (за потреби).

6. У вікні вибору сховищасертифікатів вибрати контейнер

"Особисте".

7. Натиснути кнопку "ОК".

Малюнок. Вибір сховищ сертифікату. Особисте.

28. Крок 6.4. Встановлення особистого сертифіката користувача у сховище «Особисте» (за потреби).

8. Натиснути кнопку "Далі".Малюнок. Вибір сховищ сертифікату. Встановлення.

29. Крок 6.5. Встановлення особистого сертифіката користувача у сховище «Особисте» (за потреби).

9. Натиснути кнопку Готово.10. У разі успішного імпорту

сертифіката з'явиться діалог

"Імпорт успішно виконаний".

11. Натиснути кнопку "ОК".

Малюнок. Завершення установки.

30. Крок 7.1. Здійснити вхід до особистого кабінету системи «Електронний бюджет».

1. Вставити ключовийносій USB роз'єм.

2. У веб-браузері

перейти на адресу:

http://lk.budget.gov.ru/uduwebcenter

3. На екрані з'явиться

діалог вибору сертифіката.

4. Вибрати сховище

сертифіката (Сертифікати

Windows) та в ньому сертифікат,

який необхідно

використовувати для входу в

особистий кабінет.

5. Вказати пароль доступу до

ключовому носію та натиснути

кнопку "ОК".

6. У разі успішного входу,

на екрані з'явиться

головна сторінка особистого

кабінету користувача

системи «Електронний

бюджет».

Малюнок. Вибір сертифіката користувача

Зі смарта зараз зайшов. UC браузер.

Там просто ще запитує під час заходу сертифікат, я вказую той, що мені дали в адміністрації.

А він лається - на кшталт старий чи неробочий сертифікат, але за ідеєю інше немає.

Стривай - ти заходиш з телефону в особистий кабінет без жодних додаткових програм?

Нафіг тоді все це налаштовувати?

Просто там же є TLS клієнт, і як тільки після того як він підніме сесію, можна підключитися.

В останніх версіях хрому заборонили SSL3, як я пам'ятаю. У ньому дірку знайшли серйозну.

Ця заборона змушує браузер використовувати TLS, а на сайті, куди ви намагаєтеся зайти, або взагалі TLS не підтримується, або його стара версія, на яку хром теж лаятиметься. Тимчасове рішення

1. Набридайте "Chrome://flags" в адресному рядку

2. Знайти опцію "Minimum SSL/TLS" version support"

3. Поставити чекрижку на "SSLv3" опцію.

Ця милиця змусить хром не лаятися на SSL3 і він повинен почати працювати з вашим сайтом. Слід лише пам'ятати, що всі нормальні пацани SSL3 відключають від гріха подалі через його нещодавно знайдену дірявість.

Взагалі, з цими останніми "скасуваннями" SSL протоколів та ранньої версії TLS відчуваю нахлинаємося ми ще.

У нас так взагалі пристрасті щодо FIPS. Перевели тестові сервери в режим FIPS compliant only, і _таке_ почалося..я навіть не знаю як це описати:) Вже другий тиждень виколупую всякі гидоти з здавалося б незв'язаних місць.

У мене сьогодні вийшло до ЛК потрапити. Довелося завантажити Firefox останню версію (до цього пробував через IE, не виходило), у нього в налаштуваннях прописати за інструкцією проксі сервер 127.0.0.1 порт 8080 та поставити галку "Використовувати для всіх сервісів". Після цього вставити Токен з ЕП в комп'ютер, зайти на сайт budget.gov.ru, справа вгорі "Вхід", потім "Вхід у приватний кабінет системи Електронний бюджет". З'являється системне вікно Мозили з проханням вказати сертифікат, вибираю той який виданий федеральним казначейством, відразу вказується пароль на контейнер сертифіката. Чекаємо на ОК і потрапляємо в особистий кабінет.

із вимог до арм:

2. Для входу в особистий кабінет користувача системи «Електронний

бюджет» має використовуватися одна з наступних версій веб-

оглядача:

Internet Explorer версії 10.0 або вище;

Mozilla Firefox версії 32.0 або вище;

Google Chrome версії 38.0 або вище;

Opera версії 25.0 або вище.

Ніхто не стикався з налаштуванням?

Незрозуміло з яких браузерів заходити, з Хрома лається що непідтримуваний протокол безпеки, з Фаерфокса просто не вантажить, з Опери зависає завантаження.

Вище відповідь уже дали.

І навіщо налаштування проксі через loopback, якщо ти однаково заходиш на сайт lk.budget.gov.ru?

Просто адреса lk.budget.gov.ru

Зіткнулися. Ознайомтеся із документом Посібник з налаштування АРМ користувача.doc (Мали видати в УФК, або скачайте )

Вище відповідь уже дали.

Тому що встановлюється безпечне з'єднання VPN через Континент TLS клієнт. Ви, здається, інструкцію взагалі не читали.

І найголовніше: особистий кабінет знаходиться за адресою http://lk.budget.gov.ru/udu-webcenter, просто адреса lk.budget.gov.ruне працює! Тупі розробники не зробили редирект.

я читав цю інструкцію, все встановив як є, вводжу проксі 127.0.0.1, Інтернет зникає, прибираю, з'являється

Зіткнулися. Ознайомтеся із документом Посібник з налаштування АРМ користувача.doc (Мали видати в УФК, або скачайте )

Вище відповідь уже дали.

Тому що встановлюється безпечне з'єднання VPN через Континент TLS клієнт. Ви, здається, інструкцію взагалі не читали.

І найголовніше: особистий кабінет знаходиться за адресою http://lk.budget.gov.ru/udu-webcenter, просто адреса lk.budget.gov.ruне працює! Тупі розробники не зробили редирект.

якщо так розумієшся, допоможи по віддаленому доступу, напиши мені на пошту [email protected]

У мене сьогодні вийшло до ЛК потрапити. Довелося завантажити Firefox останню версію (до цього пробував через IE, не виходило), у нього в налаштуваннях прописати за інструкцією проксі сервер 127.0.0.1 порт 8080 та поставити галку "Використовувати для всіх сервісів". Після цього вставити Токен з ЕП в комп'ютер, зайти на сайт budget.gov.ru, справа вгорі "Вхід", потім "Вхід у приватний кабінет системи Електронний бюджет". З'являється системне вікно Мозили з проханням вказати сертифікат, вибираю той який виданий федеральним казначейством, відразу вказується пароль на контейнер сертифіката. Чекаємо на ОК і потрапляємо в особистий кабінет.

всі версії хрому скачував, мозили скачував, оновлював, пробував через яндекс і оперу, одна і та ж помилка

Всім привіт, підкажіть наступне, сюди можна тільки за допомогою токена потрапити? Континент TLS клієнт жодної ЕЦП не показує хоча ці ЕЦП встановлені в реєстрі та на дискеті через КриптоПро.

Континент TLS може використовувати лише eToken, Rutoken або USB флешка. Реєстр це не за правилами (IMG: style_emoticons/default/smile.gif), а дискети вже мертві.

SSL-сертифікати Web-сайтів та їх застосування

Частина 2. Встановлення SSL-сертифікатів для клієнта та сервера та обмеження доступу до Web-сайту на стороні сервера

Серія контенту:

Найбільш поширеною сферою застосування SSL-сертифікатів є захист HTTP-трафіку, для чого сертифікат встановлюється на Web-сервер і використовується для шифрування трафіку між сервером та клієнтом. Корпоративна пошта та системи групової роботи, системи зберігання документів та всілякі Web-додатки - всі вони потребують захисту HTTP-трафіку.

Тому захист внутрішніх ресурсів зазвичай починається із запровадження корпоративних SSL-сертифікатів. У цій статті описано процес встановлення сертифіката для сайту, активації сертифіката в веб-браузері клієнта та обмеження кола користувачів, яким дозволяється відвідувати веб-сайт.

Встановлення серверного сертифіката

Часто використовувані скорочення.

- SSL – рівень захищених сокетів (secure socket layer);

- CA – посвідчувальний центр (center of authority);

- CSR – запит на сертифікацію (certificate signing request);

- CRL – список відкликаних сертифікатів (certificate revocation list);

- PKCS - криптографічні стандарти з відкритим ключем(public-key cryptography standards);

- CN – загальні дані (common name).

Для того, щоб до Web-сайту можна було звертатись за протоколом HTTPS, на ньому має бути встановлений власний сертифікат. "Власний" означає, що ім'я сайту, яке використовується клієнтами для звернення до сайту, збігається з ім'ям, зазначеним у полі сертифіката CN. Однак, оскільки за вимогами протоколу SSLкомбінація "адреса:порт" повинна бути унікальною, то встановити кілька різних віртуальних серверів (з різними сертифікатами) на один порт 443 не вийде, і для кожного сервера потрібно виділити окремий порт і вказати його при описі даного сервера.

Процес створення сертифіката SSL для сервера описувався в попередній частині статті. Тому передбачається, що серверний сертифікат вже створено та підписано в корпоративному СА, а також є файли myfile.key та myfile.crt, що відповідають ключу та сертифікату сайту. Але до того, як клієнти Web-сайту зможуть почати ними користуватися, ці файли потрібно підключити до Web-сервера (в рамках цієї статті використовується Wеб-сервер Apache) через конфігураційний файл віртуального сервера (або кореневого сайту), як показано в лістингу 1:

Лістинг 1. Підключення SSL-сертифікатів

SSLEngine on SSLProtocol all -SSLv2 SSLCipherSuite HIGH:MEDIUM:EXP:!aNULL:+SHA1:+MD5:+HIGH:+MEDIUM:+EXP SSLCertificateFile "/etc/ssl/certs/myfile.crt" SSLCertificateKeyFile "/ certs/myfile.key"У лістингу 1 наведено лише параметри (директиви конфігурації Apache), що стосуються SSL-сертифікатів, тому для повноцінної конфігурації потрібно вказати інші параметри. Зазначені директиви записуються в блоці

У цьому прикладі виконується включення SSL (перший рядок), на другому рядку відбувається відключення слабкої та небезпечної версії 2.0 протоколу SSL. Потім на 3-му рядку встановлюються параметри захищеного з'єднання, які можуть використовуватися (який набір параметрів буде обраний, залежить ще й від клієнта, що підключається). На рядках 4 та 5 вказуються SSLCertificateFileі SSLCertificateKeyFile– шляхи до файлу c SSL-сертифікатом та файлу з ключем сертифіката.

Для нормальної роботи SSL необхідно, щоб ім'я сервера, прописане у директиві ServerName, співпадало з ім'ям, вказаним для поля CNу процесі створення сертифіката. Якщо це правило не виконується, то при зверненні до сайту Web-браузер постійно відображатиме сторінку із попередженням.

Важлива примітка: перевіряється саме директива ServerName, а не директива ServerAlias. Якщо для сервера необхідно вказати кілька імен, їх можна прописати в директиві ServerAlias.

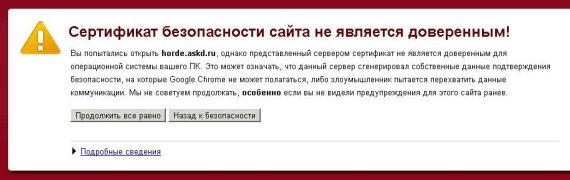

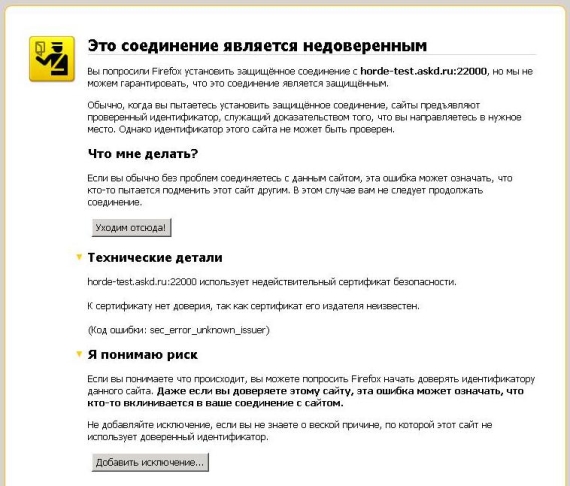

Встановлення сертифіката на веб-браузер користувача

Проте при першій спробі увійти на сайт, де встановлено SSL-сертифікат, підписаний корпоративним СА, все одно виникне помилка, оскільки Web-браузер стверджуватиме, що виникла критична ситуація і це підроблений сертифікат. У Web-браузері Google Chrome буде відображено сторінку червоного кольору на весь екран, а в Mozilla Firefox – жовтого, при цьому обидві сторінки попереджатимуть користувача, що стався критичний збій у системі безпеки, як показано на рисунках 1 та 2.

Web-браузери виводять повідомлення, зображені на малюнках, оскільки можуть перевірити, яка організація підписала даний сертифікат. Як уже згадувалося в минулій частині, система CA – ієрархічна, і сертифікати кореневих СА розповсюджуються разом із Web-браузерами. У Google Chrome використовується сховище сертифікатів Windows, і його список кореневих сертифікатів може змінитися після інсталяції пакета оновлень від Microsoft, а в Mozilla Firefox використовується власне сховище сертифікатів.

Оскільки цей сертифікат підписано всередині самої організації, то її кореневий сертифікат у Web-браузера, звісно, відсутній, і вважає, що сталася помилка. Щоб виправити цю помилку, досить просто розповсюдити на всі комп'ютери в локальній мережі сертифікат корпоративного СА (файл caserv.crt) ще до того моменту, як користувачі почнуть звертатися до корпоративних веб-ресурсів за протоколом HTTPS. Цей сертифікат потрібно встановити в системне сховище Windows і сховище Firefox (а якщо використовується ще й Web-браузер Opera, то і в його власне сховище).

Процес установки сертифіката не становить особливої складності, проте система кілька разів уточнить: чи можна довіряти цьому видавцеві сертифікатів. Також необхідно звернути увагу, куди саме буде встановлено сертифікат: він повинен бути встановлений у "Довірені кореневі центри сертифікації", а не в будь-яку іншу групу.

Перетворення SSL-сертифіката з одного формату на інший

Встановлення кореневого сертифіката на мобільний пристрій (наприклад, смартфон Nokia N95 8G) потребує значно більших зусиль, оскільки смартфон не розуміє текстових сертифікатів (формат PEM). Тому в даному розділі розглядається процес перекодування сертифіката з одного формату до іншого.

Існують два стандартні формати для зберігання сертифікатів - PEM (текстовий) та DER (двійковий). З точки зору змісту вони не відрізняються один від одного, але текстовий формат розроблений так, щоб його можна було переглядати в текстових редакторах і без проблем надсилати поштою. Відмінність між форматами полягає у ступеня їх підтримки різними пристроями, оскільки формат PEM підтримується далеко ще не всіма пристроями. Тому для встановлення кореневого сертифіката СА на пристрій, який не підтримує формат PEM, потрібно попередньо перекодувати.

Перекодування сертифіката з формату PEM у формат DER виконується такою командою:

# openssl x509 -in caserv.crt -out caserv.cer -inform PEM -outform DERРозширення файлу ( .cer) – це стандартне розширення для сертифікатів формату DER. Цей формат підтримується великою кількістю обладнання, зокрема згаданим вище смартфоном Nokia N95 8G. Зворотне перетворення з формату DER у формат PEM виконується подібним чином:

# openssl x509 -in caserv.cer -out caserv.crt -inform DER -outform PEMДля зворотного перетворення в команді досить просто змінити порядок аргументів, але отриманий таким чином PEM-файл не міститиме текстової частини (вміст сертифіката, придатний для перегляду людиною), тому для створення сертифіката із заповненою текстовою частиною використовується інша команда:

# openssl x509 -in caserv.crt -out caserv.pem -textЯкщо ж, навпаки, необхідно видалити із сертифіката текстову частину, то використовується така команда:

# openssl x509 -in caserv.pem -out caserv.crtСертифікат корпоративного СА, перекодований у формат DER, переноситься на смартфон і встановлюється у спосіб, специфічний для конкретного мобільного пристрою.

Встановлення SSL-з'єднання з веб-сайтом

Після того, як сертифікат корпоративного СА встановлено як кореневе, Web-браузери розпізнають сертифікати, підписані ним, і більше не виводять сторінок із попередженнями, а відразу встановлюють з'єднання із запитаним ресурсом, як показано нижче.

Під час підключення до Web-сайту з встановленим SSL-сертифікатом додатково можуть перевірятися наступні параметри: дата початку та закінчення терміну дії сертифіката. Якщо дата початку терміну дії ще не настала або навпаки, дата закінчення терміну дії вже пройшла, то сертифікат, незалежно від наявності встановленого кореневого сертифіката CA, буде оголошено помилковим.

Також може бути перевірено, чи цей сертифікат не відкликаний. Як було згадано в попередній статті, система повинна мати можливість блокування сертифікатів, виданих людям, які покинули організацію. Тому до сертифіката можна додати параметри, які будуть розпізнаватись веб-браузерами. На основі отриманої інформації Web-браузер зможе завантажити з вказаної адреси CRL і перевірити, чи сертифікат, що використовується для підключення, не входить до списку відкликаних. Якщо цей сертифікат є у списку відкликаних, з'єднання буде заблоковано.

Важлива примітка: посилання на CRL має вказуватись і в параметрі CRLDistributionPoint(як визначено в новій версії стандарту), так і параметрі nsCaRevocationList- саме цей параметр зчитується багатьма Web-браузерами, і за його відсутності виникають повідомлення про відсутній список CRL тощо.

Обмеження можливості підключення для небажаних клієнтів

Сторонні користувачі не повинні мати доступ до корпоративної мережі Intranet - це абсолютно очевидно. Тому, щоб мати можливість керувати клієнтськими підключеннями за допомогою серверного SSL-сертифіката, конфігураційний файл віртуального сервера необхідно додати рядки, наведені в лістингу 2.

Лістинг 2. Додавання обмежень на підключення клієнтів

SSLCertificateChainFile "/etc/ssl/rootca/caserv.crt" SSLCACertificateFile "/etc/ssl/rootca/caserv.crt" SSLCARevocationFile "/etc/ssl/rootca/cacrl.crl" SSLVerifyClient requiПараметри SSLCertificateChainFileі SSLCACertificateFileзадають сертифікат корпоративного СА, параметр SSLCARevocationFileвизначає шлях до CRL, а параметр SSLVerifyClientактивує перевірку клієнтського сертифіката. У цьому прикладі вводиться найпростіше обмеження: до сайту зможуть підключитися ті користувачі, у яких на комп'ютерах встановлено клієнтський сертифікат, підписаний корпоративним СА. При цьому ніяких додаткових перевірок не виконуватиметься, якщо на клієнтському комп'ютері, що здійснює підключення до сервера, відсутній сертифікат клієнта, то в установці підключення буде відмовлено, як показано нижче.

Якщо простої умови про наявність SSL-сертифіката, підписаного корпоративним СА недостатньо, то на основі параметра SSLRequireможна реалізувати складніші перевірки, які враховуватимуть різні параметри сертифіката.

Існує ще одна проблема, пов'язана із завданням організувати доступ до Web-ресурсу з контролем доступу за сертифікатами, коли цей Web-сайт не має такої функціональності. Простим перенаправленням HTTP-запитів на сторінку авторизації цю проблему не вирішити, оскільки клієнт зможе заходити на Web-ресурс безпосередньо за його внутрішніми посиланнями, оминаючи сторінку авторизації.

В даному випадку може стати в нагоді такий прийом, як «зворотне проксіювання», при якому, як і у випадку звичайного проксіювання, є деяка програма, що працює на сервері і отримує запити з одного боку, а потім транслює їх на іншу. При цьому достатньо встановити захищене з'єднання лише з самим проксі-сервером, з'єднання між проксі-сервером та захищеним Web-сайтом може виконуватись і без шифрування.

Висновок

З точки зору організації безпечного ІТ-середовища Web-ресурси будь-якої компанії в першу чергу потребують захисту HTTP-трафіку, причому, як правило, необхідно не тільки згенерувати ключі для всіх серверів, що використовуються, але і організувати їх поділ по портах, так як з- за вимог протоколу HTTPS на одному фізичному сервері на тому самому порту не можна розмістити кілька віртуальних Web-серверів з підтримкою HTTPS.

Додатково слід продумати питання, чи обмежити коло користувачів, які матимуть доступ до зазначених Web-ресурсів. Якщо така потреба виникне, то для всіх користувачів потрібно згенерувати клієнтські SSL-сертифікати, забезпечити регулярне оновлення CRL для відкликання анульованих сертифікатів та активувати підтримку CRL на веб-сайті, доступ до якого має бути обмежений.

Поширені помилки при підключенні до ДІВС

« Електронний бюджет»

При виникненні проблем із підключенням до ДІВС «Електронний бюджет» необхідно перевірити налаштування:

1. вхід у особистий кабінет здійснюється за посиланням http://lk. budget. gov. ru/ udu- webcenter;

2. перевірити налаштування «Континент TLSVPN Клієнт».

Відкрити конфігуратор налаштувань (Пуск >Всі програми > Код Безпеки >Client> Налаштування Континент TLSклієнта), «Порт»має бути вказане значення 8080 , «Адреса» -lk.Позначки «Використовувати зовнішній проксі-сервер» не повинно бути, якщо організація не використовує зовнішній проксі, «Вимагати підтримку RFC 5746» можна видалити.

Після додавання сертифіката Континенту TLS в полі «Сертифікат» має бути вказано «<»;

Рисунок 1. Налаштування сервісу

3. перевірити налаштування браузера.

На прикладі браузера MozillaFireFox, запустити браузер, відкрити параметри з'єднання (Головне меню браузера «Інструменти»>«Налаштування»> вкладка «Додаткові»> вкладка «Мережа»> кнопка «Налаштувати»). проксі» вказати значення 127.0.0.1, «Порт» - 8080. Поставити позначку «Використовувати цей проксі-сервер для всіх протоколів».

У полі «Не використовувати проксі для» не повинно бути вказано значення 127.0.0.1.

Рисунок 2. Параметри з'єднання

Типові помилки при підключенні до ДІВС

« Електронний бюджет»

Варіанти розв'язання: 1) Вимкнути антивірус. У разі вирішення проблеми – змінити параметри антивірусу 2) Перевірити налаштування TLS та браузера.

2. 403 Доступ заборонено. Сертифікат сервера відрізняється від заданого в установках. Відрізняється довжина сертифікатів.

Рішення: Перевірити вказаний в установках TLS сертифікатза найменуванням у рядку. Повинно бути "<».

3. Не відображає вікно вибору сертифіката.

Рішення: Прибрати галочку "Вимагати підтримку RFC 5746" якщо варто. Інакше перевірте інші налаштування.

4. 403 Доступ заборонено. Не знайдено кореневого сертифіката.

Рішення: Повторне встановлення сертифіката УЦ Федерального казначейства (якщо вже встановлено).

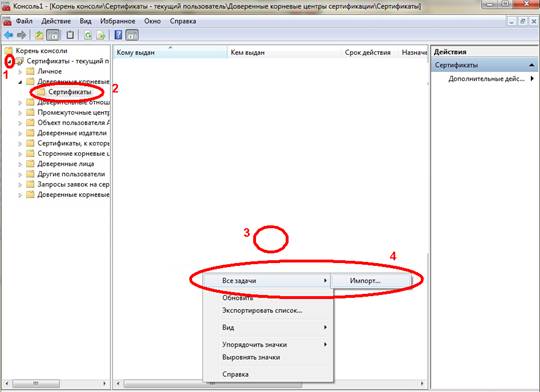

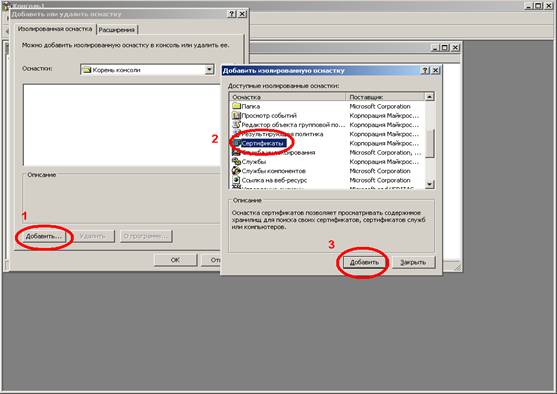

Для WindowsXP:

Пуск >Виконати>mmc>консоль>додати або видалити оснастку>додати «сертифікати»(Мал. 3) >мого облікового запису>Готово >ОК>розгорнути список >відкрити рядок «довірені кореневі центри» - «сертифікати»>на порожньому місці вікна із сертифікатами натиснути праву кнопку миші та вибрати (Мал. 4)>всі завдання>імпорт>

Малюнок 3

Малюнок 4

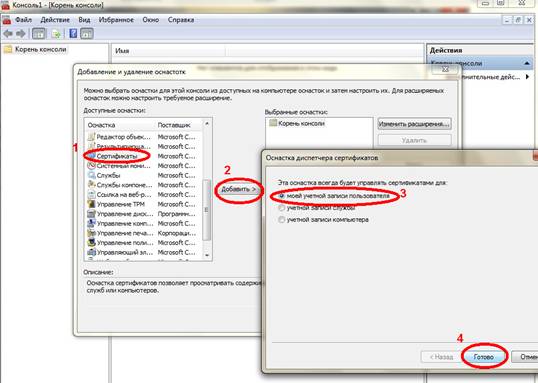

Для Windows 7:

Пуск >Виконати>mmc>файл>додати або видалити оснастку>додати оснастку «сертифікати» (Рис. 5)>додати>мого облікового запису>Готово>ОК>розгорнути вміст і стати на рядок «довірені кореневі центри» - «сертифікати» 6)>на порожньому місці вікна з сертифікатами натиснути праву кнопку миші та вибрати>всі завдання>імпорт>вибрати потрібний сертифікатта встановити.

Малюнок 5